象牙塔遭遇数字大洪水:2023年Q2外部攻击面分析报告-985大学篇

随着高等教育行业云计算的普及和数字化的深入,高校网络的终端、应用、数据和身份与访问都呈几何级数增长,高校数据安全管理能力差距不断扩大,导致高校数字资产暴露和数量远高于其他行业,同时也是网络欺诈、勒索软件和恶意软件的重灾区。

近年来针对我国高校的网络攻击呈现规模化、复杂化、持久化趋势,对我国高校的科研机密、知识产权、师生个人隐私和财产安全、学术诚信、甚至意识形态构成严重威胁。

根据CybelAngel最新发布的报告,防火墙之外的资产暴露已经成为各行业网络安全威胁的最大来源,对于网络安全态势复杂、安全意识薄弱、防御资源和能力有限的高等教育行业,“水来土掩”的被动网络安全思维迫切需要改变。高校外部暴露面和攻击面管理的重要性与日俱增,外部资产风险已经上升为主要安全威胁。

在当今的安全环境中,被动的安全措施已不再足够,高校安全团队必须全面了解外部攻击面,包括已知资产、影子资产、合作伙伴、供应商、供应商资产等,积极主动和全面地寻找风险的早期指标。

在数字化转型进入广阔的深水区,被动安全体系捉襟见肘的今天,覆盖外部攻击面的数字风险保护正在扮演越来越重要的角色,同时也是威胁情报计划的重要组成部分。高校网络安全负责人应遵循威胁情报生命周期方法,明确情报需求,基于定制的威胁情报和外部攻击面分析的持续反馈机制来推动高校数字风险管理水平和安全态势的提升。

2023年,高等教育行业提高数据安全管理上限的最佳办法之一就是“打开攻击者视角”,将面向公众的暴露资产/泛攻击面纳入攻击面管理和数字风险保护。

为了帮助广大行业用户“打开攻击者视角”,提升暴露资产能见度和数字风险保护能力,零零信安联合GoUpSec调研并发布“暴露面和泛攻击面分析系列行业报告”,以“纯黑盒、零输入”的方式展现不同行业或地区的暴露面和泛攻击面。本期报告将聚焦网络攻击的重点目标——高等教育行业。

本期报告说明:

- 伴随2023高校安全演练的开展以及临近高考季的到来,本报告选取各地区(北京、上海、华东、华中、东北、华南、西北、华北、西南)985学校中的9所百年老校所作为观察和分析对象;

- 分析时间节点为2023年4月23日;

- 所有数据均采集自互联网公开数据且仅以总部数据为主,仅进行数据分析未尝试任何攻击手段。

重点提示:

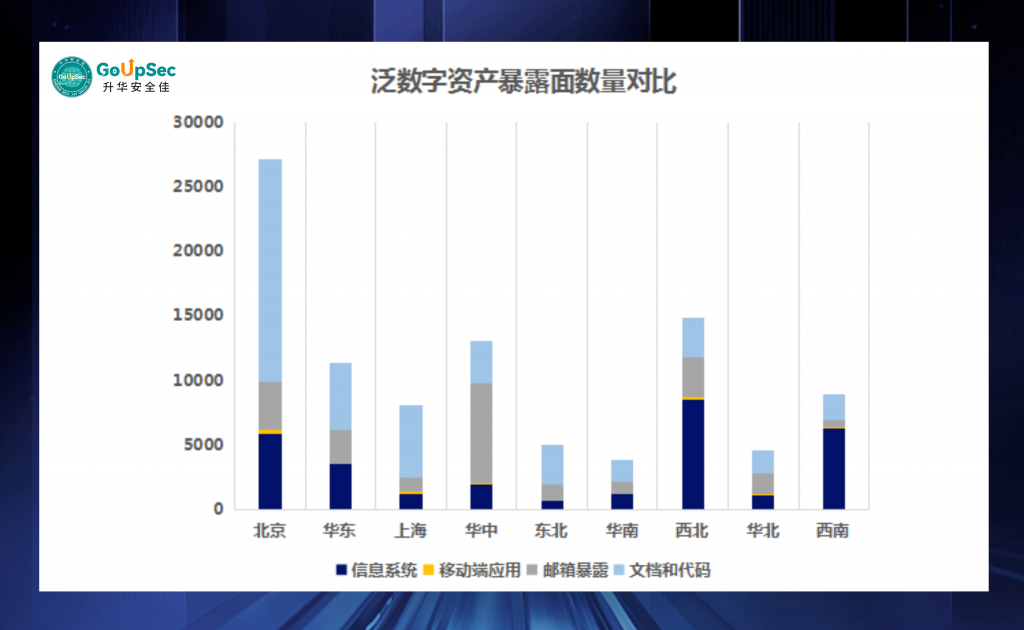

“泛数字资产暴露面”本身并不是风险,但它的数量与风险数量往往成正比,企业的互联网暴露面同时也是攻击者关注的外部攻击面。要达到同等安全水平,暴露的泛数字资产越多,投入的防御成本越高。

1. 概述

针对选取的研究对象US世界排名(由于US比QS更关注学术排名,故此采用US排名)和外部暴露的泛数字资产进行横向对比如下:

不同US评级和不同学科偏向以及不同教学理念的大学,其暴露的泛数字资产数量也会有所不同,理论上US评级越高、学科越综合、教学理念开放性越强的大学,泛数字资产暴露数量越多,以下是样例数据分析对比:

| 观察:如上所示可以分析出, 1.排名越靠前的大学,文档和代码在互联网上暴露的数量越多,这可能是因为学生和学术研究人员的代码、论文、刊物等曝光度高的原因所导致; 2.因为上述原因,如果除去文档和代码,以信息系统、移动端应用和邮箱暴露来分析,泛数字资产暴露数量与US排名无法形成关联分布,即:大学泛资产暴露面与其学术水平与教学质量无关; 3.大学泛资产暴露的数量远高于分析员预期的数量,也比其他行业整体暴露数量多,这可能意味着大学信息安全管理难度整体较大,信息安全建设有待整体性的策略优化和加强。 |

泛数字资产包含的内容有信息系统、域名、云端应用、影子资产、APP、公众号、小程序、暴露在互联网的文档和代码、邮箱暴露、API、供应链信息、M&A信息、暗网情报、企业VIP信息、SGK数据等等。

暴露在互联网的组织的泛数字资产未必一定有漏洞和风险,但它们的暴露即提供给攻击者一个攻击入口或可能性。成熟的攻击者或政治/商业黑客组织会通过但不限于信息系统的漏洞进行攻击,他们更多的可能会采取综合攻击手段。例如使用邮箱进行钓鱼,寻找和攻击影子资产,在组织暴露的文档和代码中查找配置文件、密码、通讯录、网络拓扑图等,使用SGK的数据登陆企业OA和VPN,对供应链发起攻击,对M&A或企业VIP发起攻击等手段。

暴露在互联网上的泛数字资产越多,消耗的防御资源越多,单一故障点越多。所以对组织在互联网上的泛数字资产暴露面进行监测和收敛,无疑是主动防御、减少外部攻击面最高效和最立竿见影的手段之一。

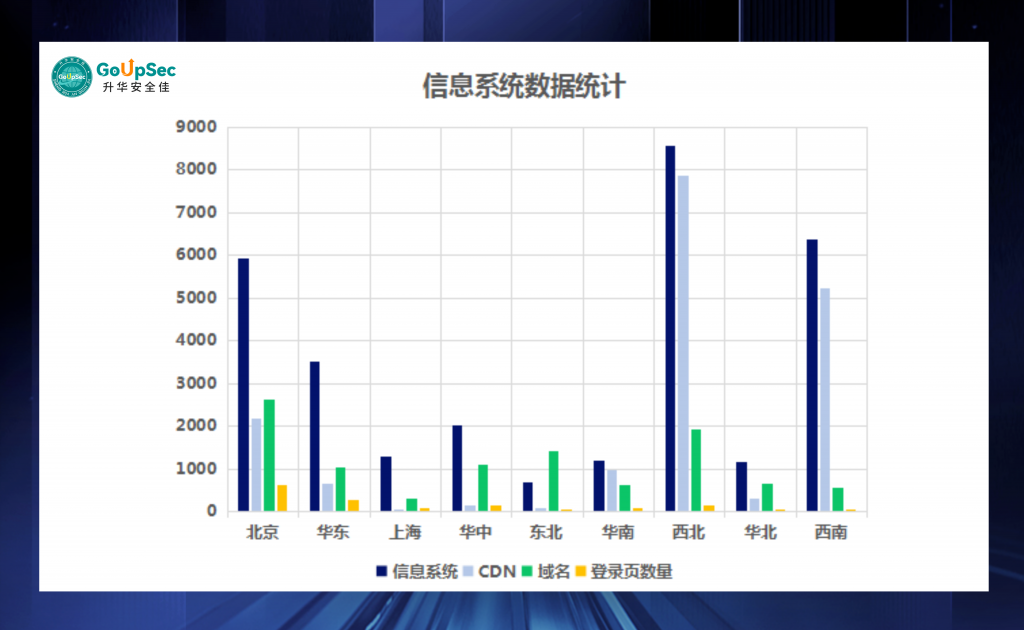

2. 信息系统

针对选取的研究对象暴露的信息系统进行横向对比如下:

信息系统是指可以通过网络空间测绘技术获取到,并通过一系列关联和识别映射到本组织的应用系统、网站、IP和开放服务等,为了减少信息系统暴露面和影子资产的数量,应尽量在保证业务正常运行的情况下减少组织开放在互联网上的信息系统。

CDN是指在互联网可访问的信息系统中,哪些使用了CDN技术。一般来说,只有使用了CDN技术的系统可以使用云防御技术(包括云WAF、云抗D、隐藏源站等),所以通常来说CDN使用率越高防御效果越好。

域名是指本组织在ICP备案的主域名和其下的子域名。为了降低管理成本和被抢注和被攻击者利用,应在满足正常业务的情况下减少域名备案和使用数量。

登录页是指在信息系统中,具备登陆、管理和深度交互的页面,该类页面通常是攻击者在实施对信息系统攻击时的第一目标,应在满足正常业务的情况下减少该类页面,对必须开放的务必深度关注其安全性。

最多组件是指本组织开放的信息系统中,利用率最高的组件及其数量,应时刻关注本组织使用的各类IT组件、开源组件、应用系统组件等,尤其是在其出现可利用漏洞时应及时查找影响范围,并进行升级或其他防御措施,避免IT组件的漏洞被攻击者利用。

| 观察:如上所示可以分析出, 1.信息系统总体暴露数量较多,且其与大学排名无关,从学校属性来看,与学校的学科和学生数量关系也并不大; 2.从抽样学校来看,西北和西南的大学暴露的信息系统排名最靠前,达到东北、上海、华南等学校的10倍以上,其安全维护成本和难度也会相对较高,安全性需要关注; 3.CDN和云防护的使用率良莠不齐,西北和西南的大学CDN使用率达到80%以上,使用CDN的系统建议开启云防御,以有效降低安全维护成本和减少源站被攻击的可能性,上海、华中、东北的大学CDN使用率较低; 4.北京和华东的大学登陆页较多,高互动的页面,例如登录页、管理页等,容易被攻击者列为优先攻击目标; 5.各大学使用的域名都较多,尤其是东北的大学,域名数量已经高于信息系统的数量,出于域名保护为目的的域名可以保留,但不使用的一级和二级域名建议注销或不再解析。 |

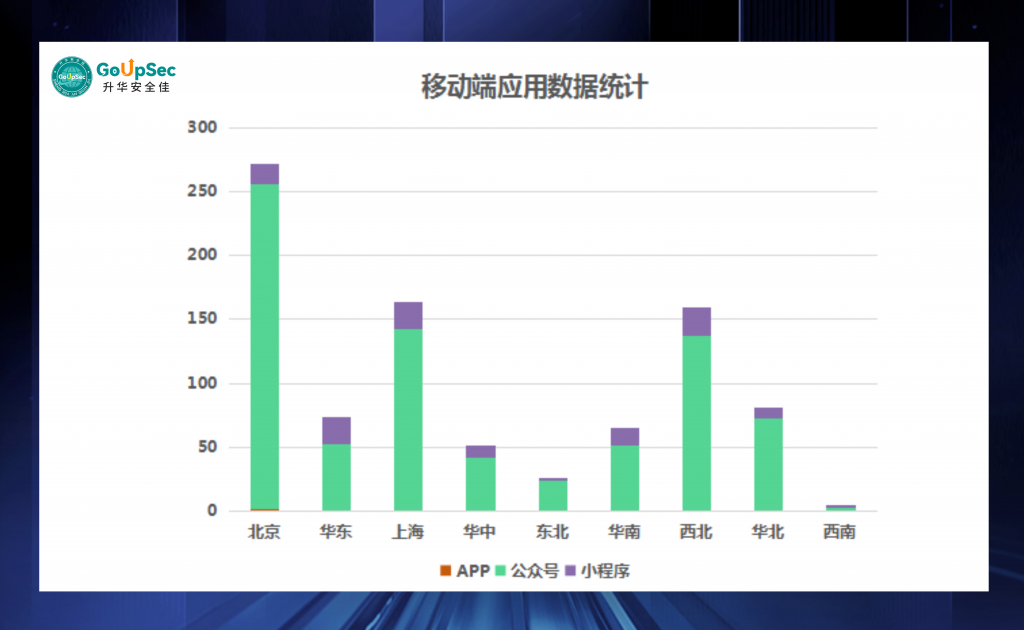

3. 移动端应用

针对选取的研究对象暴露的移动端应用(APP、公众号、小程序)进行横向对比如下:

移动端应用是近几年来攻击者进行攻击的重点目标之一,国内的移动端应用包含安卓和IOS平台的APP(APK)、微信和支付宝平台的小程序、微信公众号(服务号、订阅号、企业号)等。

APP中,IOS平台的安全性较高,安卓(APK)平台的安全性较低。APP面临的问题主要包含验证、越权、注入、逻辑漏洞等,此外在安卓平台上还可能会出现脱壳和由于在不同分发平台上维护而导致的低版本未下架引发的安全风险等。

微信和支付宝平台的小程序中,可能存在越权、逻辑漏洞等。由于小程序在开发成本、运维便捷性、兼容性等方面的独特优势,导致组织内可能有诸多部门在维护自研小程序,其容易成为安全监控的死角。

微信公众号主要分为弱交互和强交互两种。在弱交互的公众号中容易产生的风险是攻击者可能利用公众号运维人员进行钓鱼攻击。在强交互的公众号中,攻击者除了利用钓鱼攻击以外,还能利用公众号的交互功能进行越权和逻辑漏洞等攻击。

| 观察:如上所示可以分析出, 1.可能由于学校的APP由外包厂商或私人开发为主,在APP的暴露检测中,发现学校APP的使用量非常少(也可能实际上也是非常少); 2.学校大量使用公众号和小程序,尤其是公众号,部分学校的公众号和小程序达到上百个之多; 3.公众号开发和运营成本极低,这也导致其有可能会成为无人运营的数字资产,如果不使用,建议注销; 4.从上图看到,学校中移动应用的数量与学校排名、体量、学科和教学模式等没有直接关联,可能和学校IT管理制度有关; 5.为了减少出现无人运营和影子资产的公众号和小程序,建议应尽量在保证业务正常的情况下收敛其数量,控制申请数量。 |

4. 邮箱安全

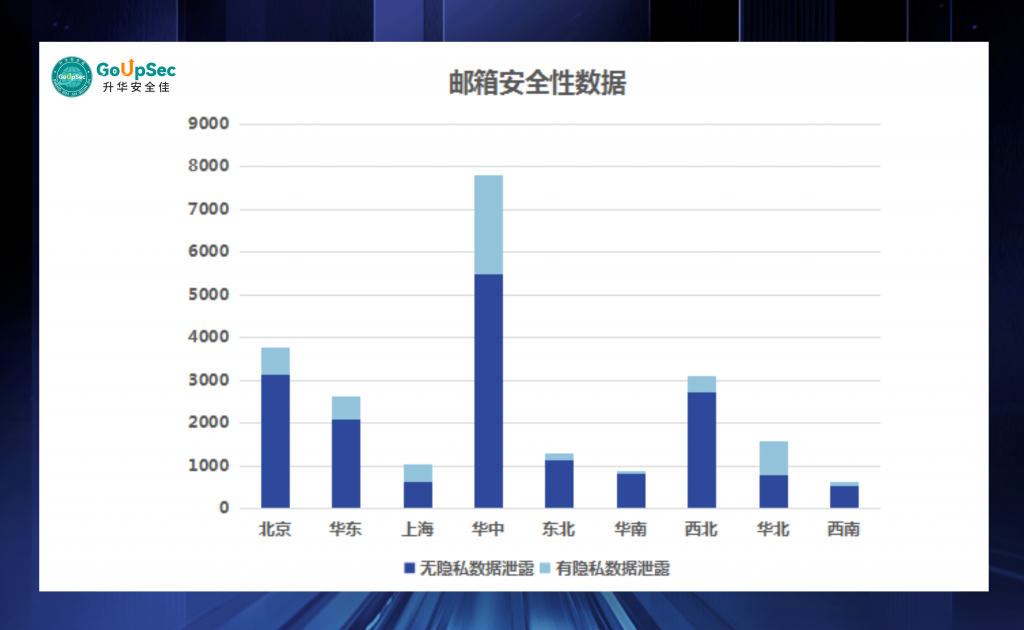

针对选取的不同研究对象暴露的内部员工的邮箱地址,以及地址是否在其他数据泄露事件中有隐私数据泄露的情况进行横向对比如下:

邮箱是当前攻击者针对组织进行外围突破最主要的攻击手段之一,也是社会工程学领域最成熟的技术之一。

原因主要有三个:

其一是邮箱是企业中最广泛的应用,上至企业高层领导,下至基层业务员工,都会广泛使用邮箱进行工作事务处理;

其二是邮箱使用者众多,安全意识参差不齐,即使对邮箱的攻击成功率是小概率事件,也能取得良好的效果;

其三是通过邮箱可以直接获取到一定价值的企业数据,并可以以其作为跳板攻击到企业内网环境中。

组织中应尽量减少邮箱地址的暴露,除了必要的公共邮箱地址,例如:客服邮箱、招聘邮箱、业务联络邮箱之外,员工邮箱地址应全部避免暴露在互联网上,而必须暴露在互联网上的邮箱地址也应保证应是公共邮箱地址,并由安全部门人员检查和持续重点监控其安全性,对于公共邮箱的操作者应该进行必要的安全使用教育。

企业邮箱中可能有一部分存在邮箱使用者的个人隐私泄露,这很有可能是企业员工使用企业邮箱在社交、购物、社区、娱乐等平台上进行了注册,后因注册平台出现了客户数据泄露而导致的。这类泄露极有可能包含邮箱地址、个人姓名、手机号、身份证号、密码、家庭住址等诸多个人隐私数据的泄露。该类数据往往会被商业黑客组织进行聚合后形成攻击数据库“SKG”,攻击者在利用SGK进行查询后有可能可以直接获得企业员工的VPN、OA系统、CRM系统、邮箱等密码,进行直接攻击,或者利用获取的数据进行社会工程学攻击。

| 观察:如上所示可以分析出, 1.所有调查的大学邮箱地址暴露数量均非常庞大,78%以上的抽样对象数量达到1000个以上,中位数达2000-3000,最多高达7000+,这意味着对大学内部员工和大学生进行钓鱼攻击时,极有可能获得成功; 2.在抽样的学校中,华中、华北的大学暴露的邮箱地址中,包含密码等敏感信息泄露的比例最高,达到30%-50%; 3.邮箱暴露数量和邮箱密码泄露数量是分析员意料之外的,可能是因为学校为在校生都配置了本校域的邮箱地址所导致。建议取消这样的配置,因为攻击者如果对学生邮箱攻击成功后,可使用学生的邮箱发送诈骗、违规邮件,这可能给学校带来名誉损失和法律风险; 4.另外,学生毕业后应立即收回其学校邮箱,谨防通过毕业后的学生利用学校邮箱,或者攻击者通过获取毕业后的学生邮箱,发送诈骗、违规邮件; 5.在抽样调查中,华南、西南和东北的大学邮箱安全工作比较好,无论是邮箱地址泄露数量还是密码等隐私泄露数量都较少,但以上仅在大学范围进行比较,实际比企业的数据尚存在一定差距; 6.同一行业中,邮箱地址的暴露更多反映的是本单位IT制度和安全制度的完善程度,因为必要的互联网邮箱地址暴露应该使用指定的统一公共邮箱,而非员工邮箱; 7.有隐私数据泄露的邮箱地址数量,反映的是本单位安全制度的完善程度和企业员工的安全意识的整体水平,因为几乎所有存在隐私数据泄露的邮箱地址,都是源于本单位员工使用自己的企业邮箱注册了互联网社交、购物、社区、娱乐等平台而导致的,所以这个数量和比例越高,往往体现在该单位的安全制度越不完善、员工的安全意识水平越低; 8.学校邮箱中,尤其是学术水平卓越的学校的邮箱中可能保存着我国的科研项目和前沿学术成果,应对邮箱安全引起重视。 |

5. 代码和文档

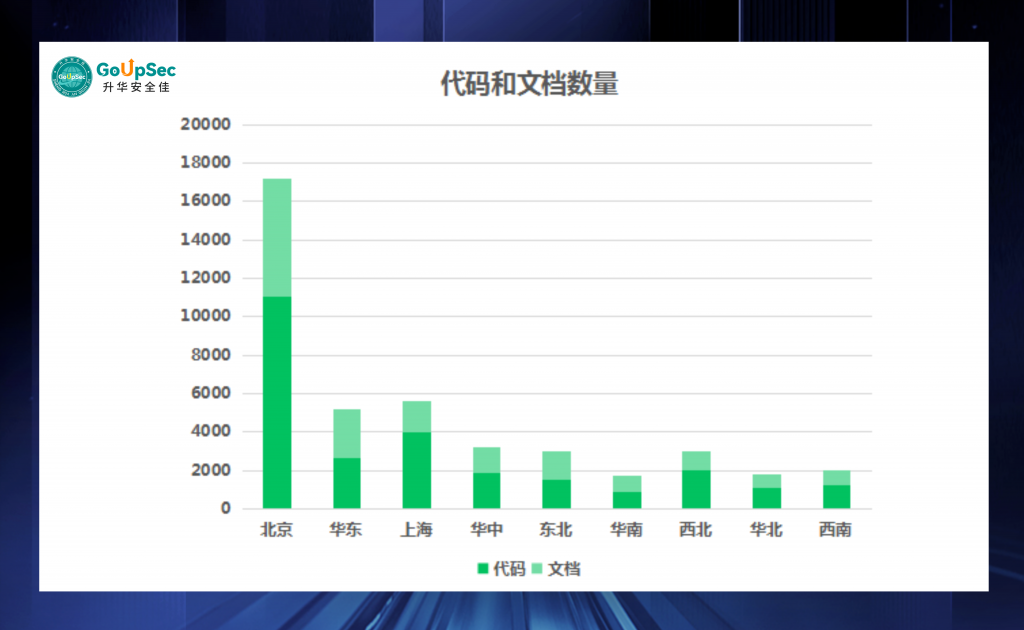

针对选取的不同研究对象暴露在互联网上的文档和代码的数量进行横向对比。此处特别说明,统计的内容未进行风险判断,其中既包含组织主动公开在互联网的文档和代码,也包含第三方引用或针对目标编写的文档和代码,或包含真实具有风险属性的文档和代码:

对组织中包含风险内容的文档和代码的寻找和识别,是当前攻击者针对组织进行外围突破、数据库及灾备设备攻击、内网漫游等主要的攻击手段之一。

在代码仓库中可能存在组织内部开发人员因工作失误或权限设置错误或安全意识不足而上传的代码、配置文件信息、说明文档、网络拓扑信息等等,也可能存在供应商或其他第三方人员编写的本单位相关或敏感信息等。

在文档存储空间中,可能存在本单位的通讯录、敏感资料、配置文件、网络拓扑图等等数据。

在Github以及各种代码仓库,或各种网盘、文库中,因为内部或外部人员的各种原因,都可能存储有包含本组织的内部软件、相关重要信息和数据。这些文档和代码散布在互联网的各种角落,攻击者往往利用自身的情报能力,将它们进行收集和整理,从中寻找关键软件代码、配置文件、各种形式的密钥、密码、缺省路径等重要的攻击资料,并利用它们配合其他技术手段进行攻击。

例如:攻击者可能利用开发人员无意上传到Github中的一个配置文件,寻找到某个数据库的访问地址和缺省的用户名和口令等;也可能利用CSDN中某个文件中包含的Access-Key获得某个专有云的访问权限等。

因此对暴露在互联网上的本组织的代码和文档应全量采集,然后进行分类,例如:属性、文件后缀、内容类别、是否配置文件、是否包含密码等。再根据分类进行排查,最终判断出暴露在互联网上的代码和文档中是否包含本组织的敏感和风险信息。

| 观察:如上所示可以分析出, 1.随着学校排名和知名度的下降,文档和代码在互联网的暴露整体呈下降趋势; 2.分析人员对暴露在互联网上的文档和代码进行了抽样查看,发现大部分可能为老师或学生发布在开源社群、代码仓库和云盘等处的样例文件或某些功能的代码demo,不容易判断是否为本校内部的文档或代码。 |

对于文档和代码在互联网的暴露,单凭借数量无法判断其风险程度,该部分内容还应结合实际暴露的内容,辅助以规则匹配、人工智能或专家研判等手段,才能准确判断出哪些暴露内容可能包含风险,以及风险等级等。

6. 总结

根据对不同地区和排名的大学在互联网中泛数字资产暴露面的采集、观察与分析,得到如下结果:

- 大学的整体泛数字资产在互联网上的暴露总量来看,与大学的排名、体量、学科数量、学生数量等无关,更多还是源于学校的IT建设规则、规范和学校风格上;

- 信息系统、移动端应用、邮箱的暴露,与大学排名等方面无明显关联,而代码和文档的暴露与大学的排名、知名度等有关联;

- 开放的信息系统方面来看,中位数在1000-2000左右,但也有学校的信息系统达到近万,也许一些学校并不需要使用这么多的信息系统,它们一方面会给安全运营带来压力,另一方面有可能会成为“影子资产”,应在保证业务正常运营的前提下尽量进行收敛;

- 大学的移动端应用中位数在50个左右,以公众号和小程序为主,部分学校的公众号和小程序达到数百个,如果公众号不提供交互功能,则不会有过多安全隐患,但考虑到过多的公众号和小程序会增加运营成本,尤其是很有可能成为无人管理的资产,建议将不再使用的公众号和小程序注销,以收敛数字资产的暴露面;

- 大学的邮箱地址暴露中位数在1000左右,密码泄露的比例大约在1%-5%的范围,部分大学泄露的邮箱地址达到数千个以上,密码泄露比例达到30%-50%,这可能是由于学校向学生提供本校域邮箱的原因;

- 一方面来说,为学生提供邮箱时需要对学生进行安全意识教育,以避免其使用邮箱发送诈骗和违规信息,而学生大量的邮箱密码泄露也会带来比较严重的个人安全隐患以及对学校管理带来隐患,另一方面来说,在学生毕业后应尽量收回其邮箱,以避免未来不必要的影响和为安全付出的代价;

- 特邀分析员认为:大学暴露在互联网上的信息资产数量过多,如果有可能,应在不影响业务的情况下进行必要的收敛,以降低安全运营的成本,同时过多的信息资产,很容易导致其成为“影子资产”,从而导致安全事件;

- 学校与企业不同,企业提供给员工邮箱,可以进行较强的监管和安全规范要求,而学校提供给学生邮箱,很难进行较强的监管和安全规范要求,建议进行控制和收敛,或者加强对学生邮箱使用的安全意识培训,否则像抽样中的部分学校这样,出现30%-50%的邮箱密码泄露,不仅会给学生的个人隐私带来影响,也可能会给学校带来安全管理成本和不必要的名誉损失。

| 北京零零信安科技有限公司成立于2020年,是国内首家专注于外部攻击面管理(EASM)的网络安全公司。基于大数据立体攻防、以攻促防、主动防御、力求取得立竿见影效果的理念,为客户提供基于攻击者视角的外部攻击面监测产品扩展威胁情报(XTI)数据服务。零零信安以领先的产品力,被Gartner《Hype Cycle for Security in China, 2022》、IDC《IDC Innovators:中国攻击面管理(ASM)技术》、赛迪《中国攻击面管理白皮书》、数说安全《2022年中国网络安全十大创新方向》等国内外权威机构评为“攻击面管理(ASM)技术”代表厂商。 |