奇安信发布2021漏洞态势报告:重点漏洞数量急剧上涨

近日,奇安信CERT正式对外发布了《2021年度漏洞态势观察报告》(简称《报告》),围绕漏洞监测、漏洞分析与研判、漏洞情报获取、漏洞风险处置等方面描绘过去一年全网漏洞态势。

急剧上涨150%,漏洞管理几多愁

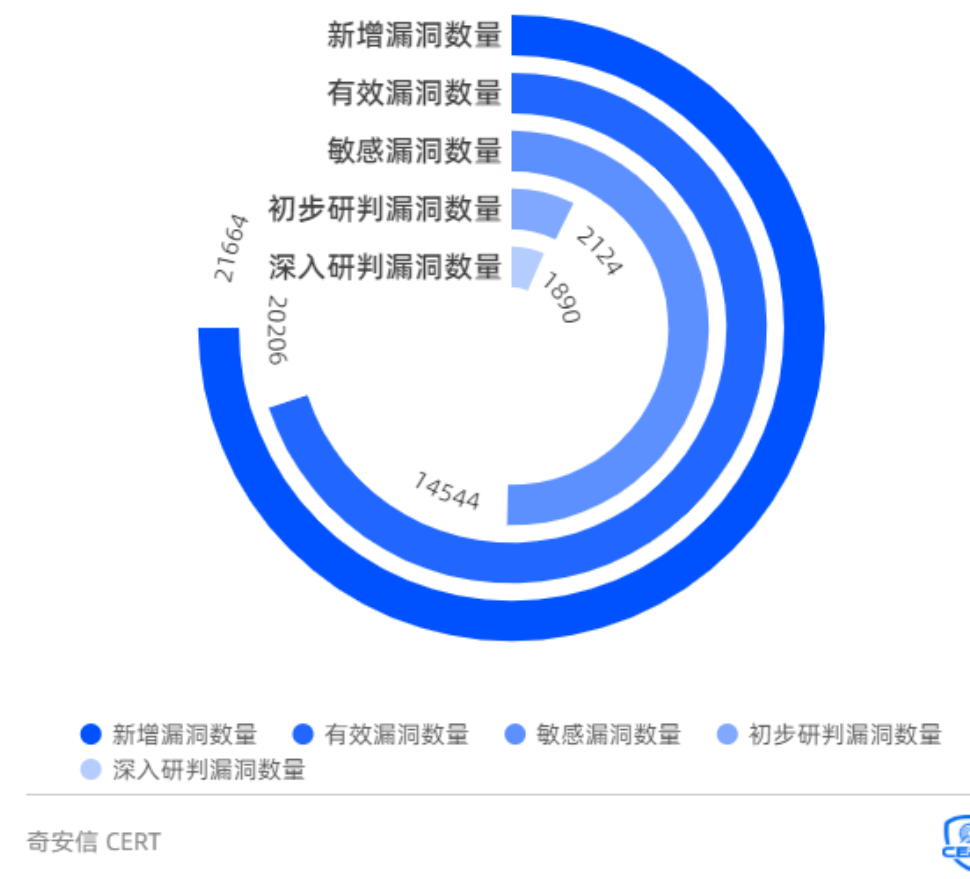

《报告》显示,2021年奇安信CERT新收录漏洞信息21664个(其中20206条有效漏洞信息在NOX安全监测平台上显示),经NOX安全监测平台筛选后有14544个敏感漏洞信息触发人工研判,其中2124个漏洞影响较大,触发了奇安信CERT的应急响应流程。据奇安信CERT负责人汪列军介绍,相较于2020年,触发应急响应流程的漏洞数量增长了150%以上。

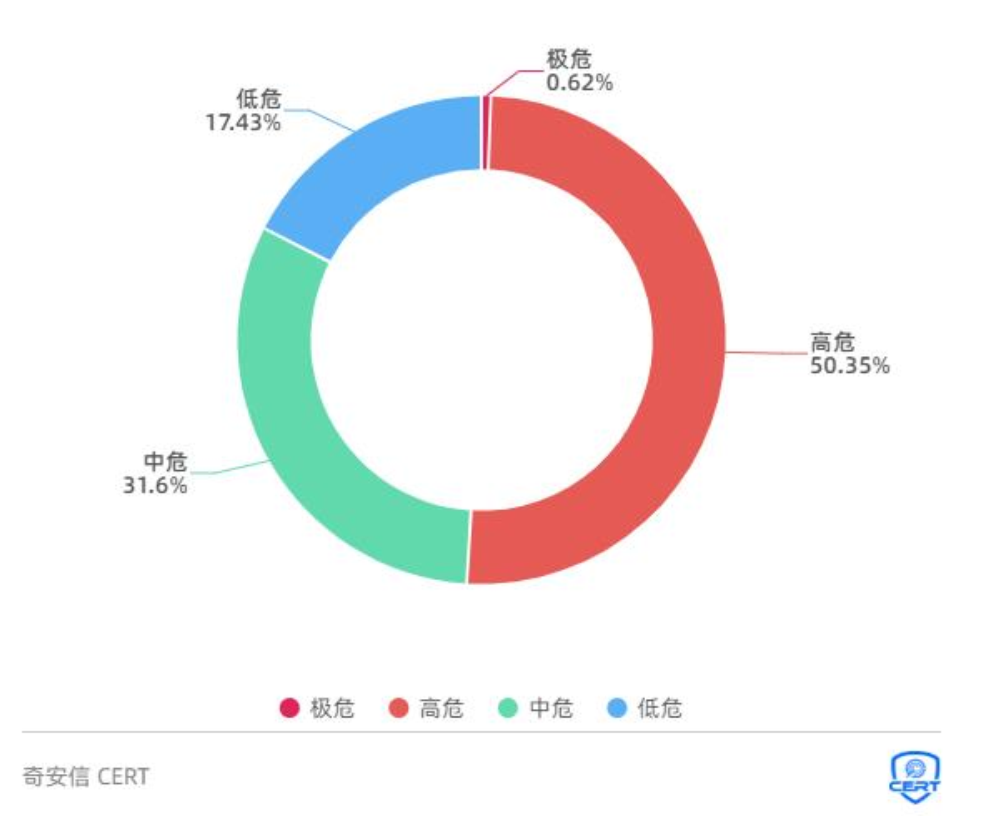

结合CVSS评价标准以及漏洞产生的实际影响,奇安信CERT将漏洞定级分为极危、高危、中危、低危四种等级,低危漏洞利用较为复杂或对可用性、机密性、完整性造成的影响较低;中危漏洞的影响介于高危漏洞与低危漏洞之间;高危漏洞极大可能造成较严重的影响或攻击成本较低;极危漏洞无需复杂的技术能力就可以利用,并且对机密性、完整性和可用性的影响极高。在奇安信CERT初步研判过的2124条漏洞中,低危漏洞占比17.43%,中危漏洞占比31.60%,高危漏洞占比50.35%,极危漏洞占比0.62%。

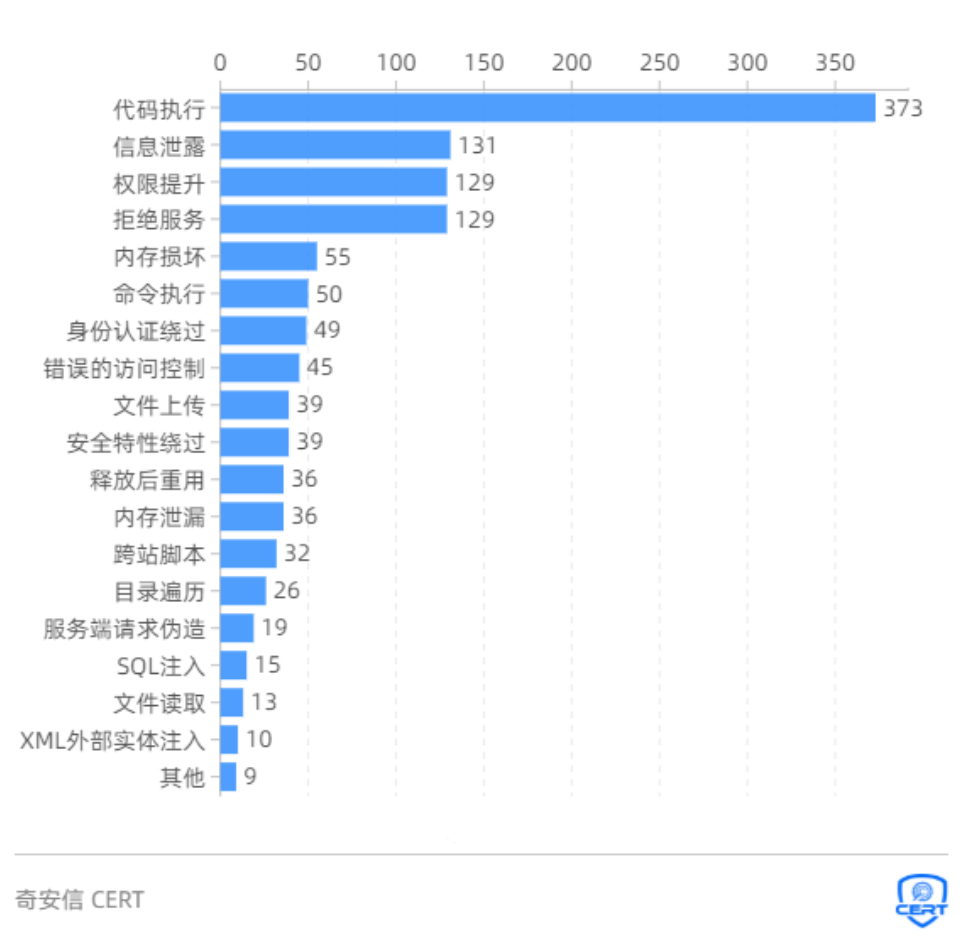

按照漏洞类型来看,其中漏洞数量占比最高的五种类型分别为:代码执行、信息泄露、权限提升、拒绝服务、内存损坏。相较而言,这些类型的漏洞通常很容易被发现、利用,并且可以让攻击者完全接管系统、窃取数据或阻止应用程序运行,因而具有很高的危险性,是安全从业人员的重点关注对象。2021年12月爆发的Apache Log4j2漏洞即属于代码执行漏洞,并且几乎不需要任何交互操作,即可远程执行任意代码,影响范围极广,危害性极大。

另外值得注意的是,在2021 年奇安信CERT漏洞库新增的21,664个漏洞中,存在Exploit(漏洞利用代码或者工具)的漏洞数量为4,779个(占漏洞总量的22.06%)、有在野利用漏洞数量为337个,0day漏洞数量为23个、APT相关漏洞数量为88个。

基于漏洞情报的闭环运营必不可少

“尽管存在对应 Exploit(漏洞利用代码或工具)的漏洞占到了总漏洞数的22.06%,但其中的大部分并未监测到实际利用的发生。”汪列军说,《报告》显示,从公开信息来看,实际存在野外利用的漏洞,仅占漏洞总量的 1 %~2 %左右。漏洞是否真的被利用,还取决于漏洞的可达性、利用条件和危害程度。

其次,尽管美国国家漏洞库(NVD)会给出漏洞评分(CVSS,0-10分,往往分数越高就越严重),由于多种技术层面以外因素的影响,相同CVSS评分的漏洞所能导致实际安全风险往往天差地别。同样 CVSS3 10分的漏洞,就仅在易用性稳定性上的差异,就会使Apache Log4j2这样顶级漏洞与其他同样 10 分漏洞在实际威胁上判若云泥。

第三,“明星漏洞”存在很强的聚光灯效应,必然引起安全人员的广泛关注。因此,当某个软件出现重大漏洞时,该软件或者其相关产品很容易连续曝光多个漏洞。如:Apache Log4j连续被曝 4个漏洞、Microsoft Exchange Server在被曝出ProxyLogon 漏洞之后又出现了ProxyShel 等漏洞。但是,由于明星漏洞衍生出来的新漏洞大概率未必有同等的威胁和影响面,需要漏洞情报分析运营团队进行深入的研判确认其真正的威胁。

从这些角度来看,面对日益严峻的漏洞威胁态势,相当一部分漏洞并不会对组织造成实际危害,安全人员也并非“无迹可寻”,而是可以基于漏洞情报,确认漏洞对于风险的影响,完成漏洞处理优先级排序,削减组织攻击面,从而起到事半功倍的效果。

报告下载链接: