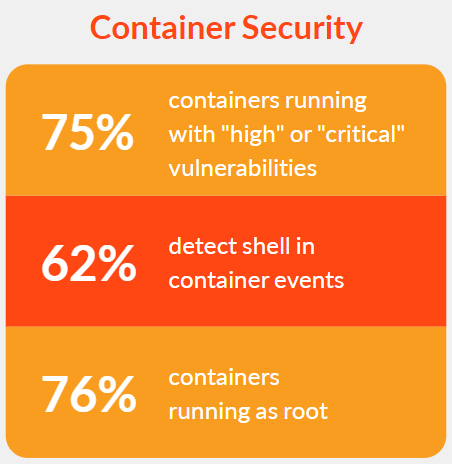

75%的容器都存在严重漏洞

根据Sysdig的最新报告,随着团队急于扩展,容器安全和最佳实践被牺牲,为攻击者留下了机会,75%的容器都有“高”或“严重”的可修补漏洞。

报告显示,在生产环境中运行的85%的容器映像文件至少包含一个可修补漏洞。此外,75%的映像文件包含“高”或“严重”严重性的可修补漏洞。这意味着企业对容器技术有着相当高的风险接受程度,这对于高敏捷性运营模型来说并不罕见,但可能非常危险。

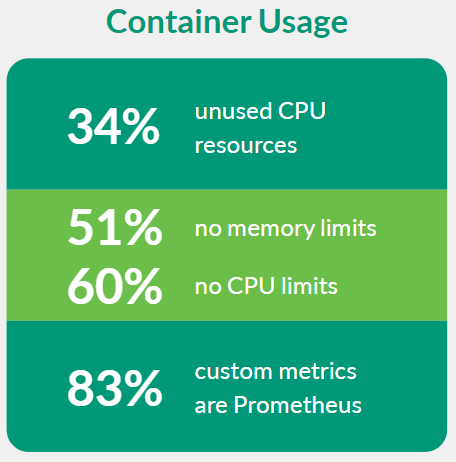

图1:2021年容器安全三大趋势

分析还显示,73%的帐户包含暴露的S3存储桶,并且36%的现有S3存储桶对公众开放。与开放存储桶相关的风险数量视其所存储数据的敏感性而有所不同。但是,存储桶很有必要保持打开状态,这通常是云团队应该避免的问题。

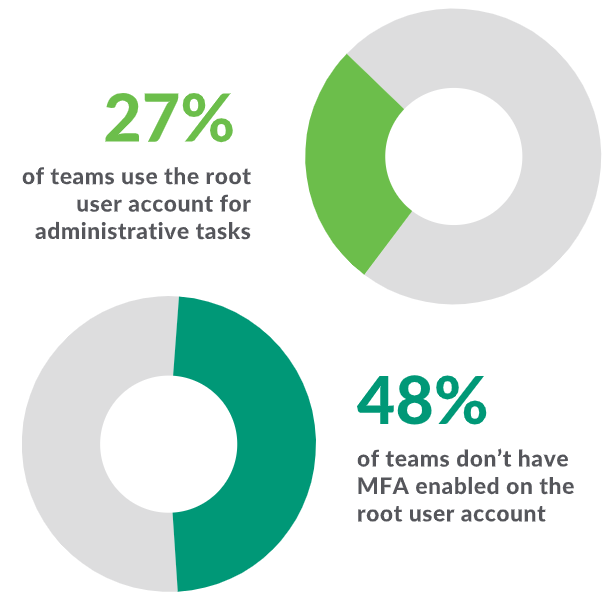

图2:云安全身份与访问管理中账户使用问题

报告还发现27%的用户持有必要的root访问权限(上图),而且大多数没有启用多因素身份认证。云安全最佳实践和AWS的CIS基准表明,组织应避免使用root权限执行管理和日常任务,但27%的组织继续这样做。48%的客户没有在这些高特权帐户上启用多因素身份验证,这使得攻击者更容易在帐户凭据被泄露或被盗时入侵企业内网。

报告还深入探讨了其他容器相关问题,重点摘录如下:

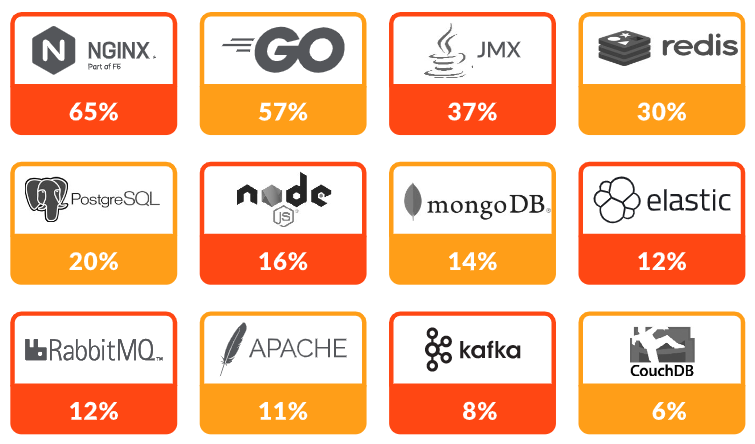

容器运行的最流行的12个开源方案:

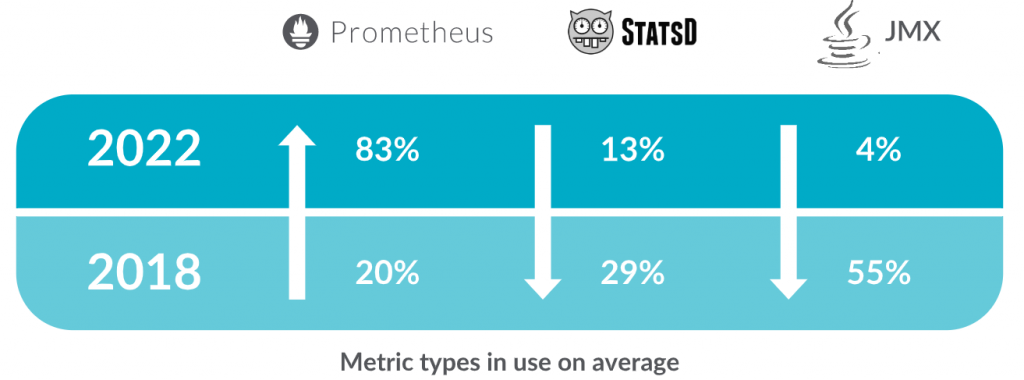

三大容器监控技术的流行度变化趋势:Prometheus一统江湖

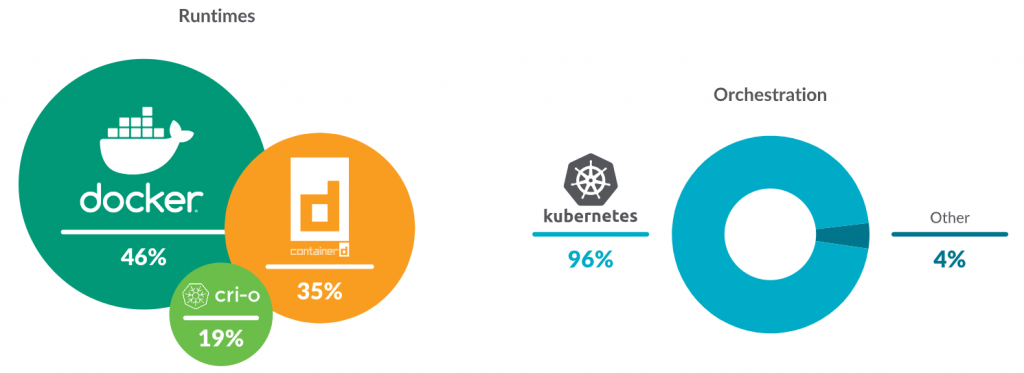

容器部署:Runtime Docker式微,编排K8s一家独大

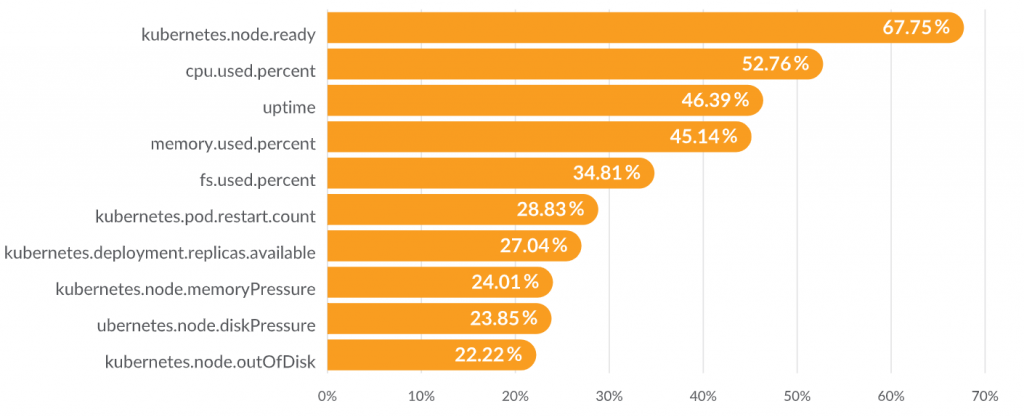

十大容器警报:

容器容量规划浪费严重: