物理隔离系统的网卡指示灯会泄露数据

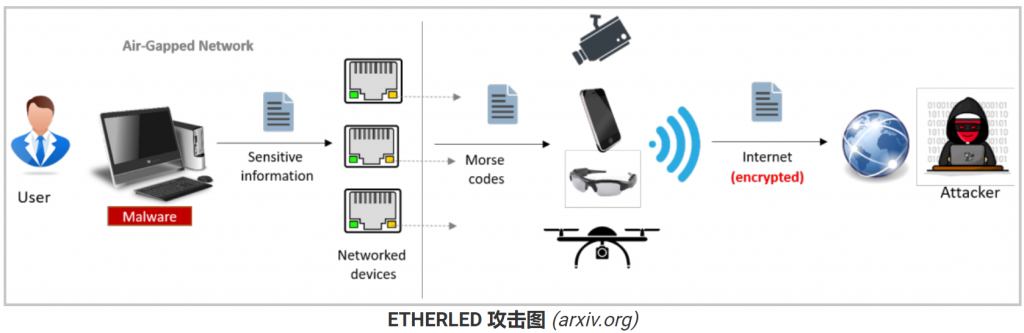

近日,色列研究人员Mordechai Guri发现了一种使用网卡上的LED指示灯从物理隔离系统中提取数据的新方法。该方法被称为“ETHERLED”,可将网卡闪烁的指示灯光转换为可以被黑客解码的摩尔斯电码信号。

黑客捕获信号需要一个直接对准物理隔离计算机网卡LED灯的摄像机:

物理隔离系统通常是位于高度敏感环境(例如关键基础设施、武器控制单元)中的计算机,出于安全原因,这些环境与公共互联网隔离。

然而,这些物理隔离系统并非完全孤立,它们在物理隔离网络中工作并且仍然使用网卡。Mordechai Guri发现,如果入侵者用特制的恶意软件感染他们,他们可以用能够控制LED颜色和闪烁频率的定制化驱动程序替换原来的版本,以发送编码数据。

ETHERLED方法还适用于很多配备LED状态或操作指示灯的周边设备,例如路由器、网络附加存储(NAS)设备、打印机、扫描仪等。

与之前披露的基于光学发射的数据泄露方法相比,ETHERLED是一种更隐蔽的方法,不太可能引起怀疑。

为了远程捕获网卡LED指示灯信号,黑客可以使用智能手机摄像头(最远30米)、无人机(最远50m)、被黑网络摄像头(10m)、被黑监控摄像头(30m)以及望远镜或带有远摄或超变焦镜头的摄像头等设备(超过100米)。

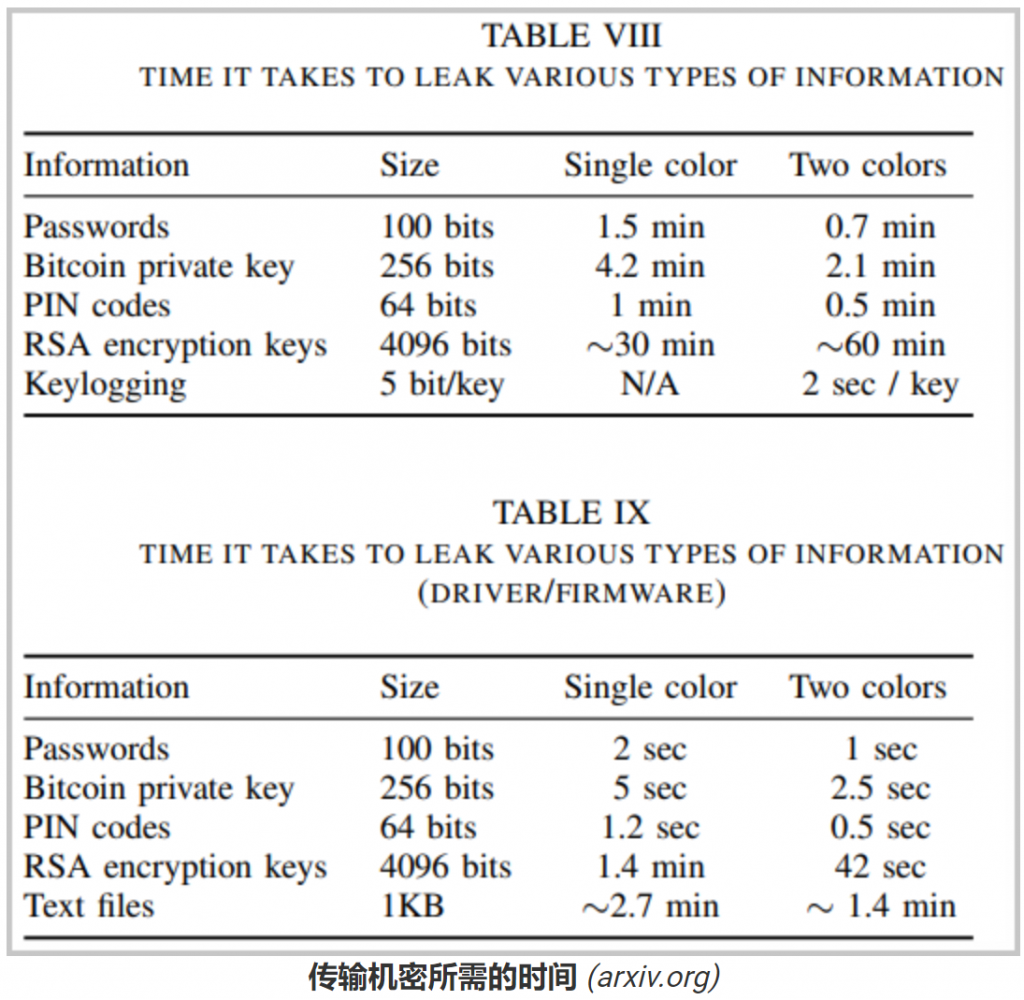

通过ETHERLED泄露密码等机密信息所需的时间在1秒到1.5分钟之间,具体取决于所使用的攻击方法,比特币私钥需要2.5秒到4.2分钟,而4096位RSA密钥需要42秒到1小时(下图):

其他值得留意的物理隔离攻击新方法

此前,Mordechai Guri博士还发表过一篇关于“GAIROSCOPE”的论文,这是一种针对物理隔离系统的攻击,它依赖于目标系统上产生的共振频率,可由附近(最远6米)的智能手机的陀螺仪传感器捕获。

7月,同一位研究人员提出了“SATAn”攻击,它使用计算机内部的SATA电缆作为天线,产生可以被附近(最远1.2米)笔记本电脑捕获数据的电磁波。