全球工控系统面临“木马危机”

继今年6月份Forescout在“冰瀑漏洞”工控安全报告中披露了10家OT供应商产品中的56个冰瀑漏洞后,工控安全态势急剧恶化,一种伪装成工控系统密码找回工具的木马软件正在“热销”。

根据Dragos本周发布的最新工控安全报告,伪装成工控系统可编程逻辑控制器(PLC)、人机界面(HMI)和项目文档密码破解器的恶意软件生态系统的雏形已经浮出水面,黑客在网上兜售大量工控系统设备的密码破解软件,宣称可以帮助忘记密码的工控系统工程人员找回系统设备密码,但这些软件实际上是木马软件,被安装后会加载僵尸病毒,将工控设备变成僵尸网络的一部分。

许多企业都会发生丢失工控设备密码的情况。例如,用于工厂、发电厂和其他工业环境中的流程自动化的可编程逻辑控制器(PLC)可能会在部署几年后就被“遗忘”了。当后来的工程师发现影响PLC的问题时,他们可能会发现最初负责的工程师在离开公司之前从未留下密码。于是急于解决问题的工程师们很可能上网搜索“密码破解程序”,结果导致工控系统开始表现异常。

根据安全公司Dragos的报告,如今整个恶意软件生态系统都试图利用工业设施内的此类问题和场景(找回密码)。例如下面这些宣称可破解PLC和人机界面密码的破解程序广告,表明此类恶意软件的销售似乎非常火爆。

留神工控系统变成僵尸网络

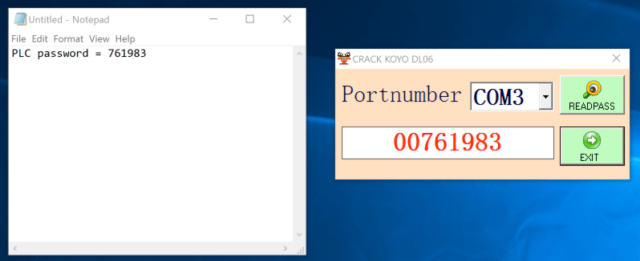

Dragos最近进行了一次例行的漏洞评估,发现了一个宣称能破解DirectLogic 06(Automation Direct生产销售的PLC)密码的软件。经测试该软件确实能恢复目标PLC的密码,但不是通过破解密码的正常方法。相反,该软件利用了Automation Direct PLC中的一个零日漏洞,该漏洞暴露了密码。

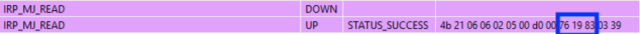

“以前针对DirectLogic PLC的研究已经取得了成功的破解技术,”Dragos研究员Sam Hanson写道:“然而,Dragos发现这个漏洞并没有破解历史上流行的漏洞利用框架中所见的密码的加扰版本。相反,恶意软件释放器会将特定的字节序列发送到COM端口。”

该漏洞以及Hanson发现的另一个相关漏洞现已修复并被跟踪为CVE-2022-2033和CVE-2022-2004。后一个漏洞可以恢复密码并将其发送给远程黑客,其严重等级也提升至7.5(满分为10分)。

除了恢复密码,Hanson发现该恶意软件还会继续安装名为Sality的恶意软件,将被感染的系统变成僵尸网络的一部分,Sality还会每半秒监视受感染工作站的剪贴板,以获取与加密货币钱包地址相关的任何数据。

“入侵者会用自己的钱包地址替换剪贴板中的任何加密货币地址,”Hanson指出:“这种转账实时劫持是窃取加密货币的最有效的方法之一,并让我们更加确信攻击主要出于经济动机。”

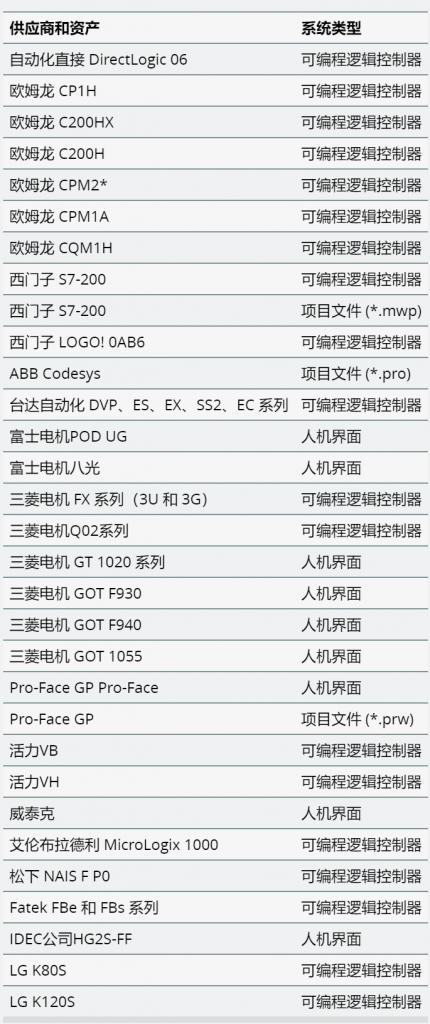

除了Automation Direct之外,Hanson还发现黑客正在网上销售30多家其他品牌的工控系统软件的密码破解程序,包括:

Dragos仅测试了针对DirectLogic设备的恶意软件,但对其他一些样本的初步分析表明它们也包含恶意软件。

“总的来说,针对工控系统的恶意软件似乎已经形成了一个生态系统,”Hanson说:“已经有多个网站和社交媒体帐户都在宣称(和兜售)自己是工控设备密码’破解者’。”

这些不法帐户所暴露的工控系统恶意软件生态系统令人担忧,因为这对许多工业控制系统都构成了实质性的威胁。虽然Dragos分析的恶意软件背后的犯罪动机是为了钱财,但是工控恶意软件生态的扩散意味着更多黑客将能够破坏大坝、发电厂或类似设施,造成极为严重的后果。对于浮出水面的工控恶意软件生态系统,关键基础设施部门和企业尤其需要关注和警觉,制订有针对性的主动安全策略。