知名开发学习平台被黑客用来窃取数据

近日,据BleepingComputer报道,安全研究人员警告说,黑客只需使用浏览器就可以滥用流行的在线编程学习平台DataCamp来远程发起网络攻击、窃取数据和扫描易受攻击的设备,并隐藏攻击来源。

网络安全公司Profero发布的调查报告指出,黑客可以利用DataCamp编译恶意工具、托管或分发恶意软件,并连接到外部服务。

DataCamp为近1000万想要使用各种编程语言和技术(R、Python、Shell、Excel、Git、SQL)学习数据科学的用户提供云端的集成开发环境(云IDE)。

作为平台的一部分,DataCamp用户可以访问他们自己的个人工作区,其中包括一个用于练习和执行自定义代码、上传文件和连接到数据库的IDE。

该IDE环境还允许用户导入Python库、下载和编译存储库,然后执行编译的程序。换句话说,任何一个勤奋的攻击者都需要直接从DataCamp平台内发起远程攻击。

DataCamp被滥用

Profero的研究人员在一次事件响应中发现攻击者可能使用了DataCamp的资源来隐藏攻击来源,于是决定对DataCamp展开调查。

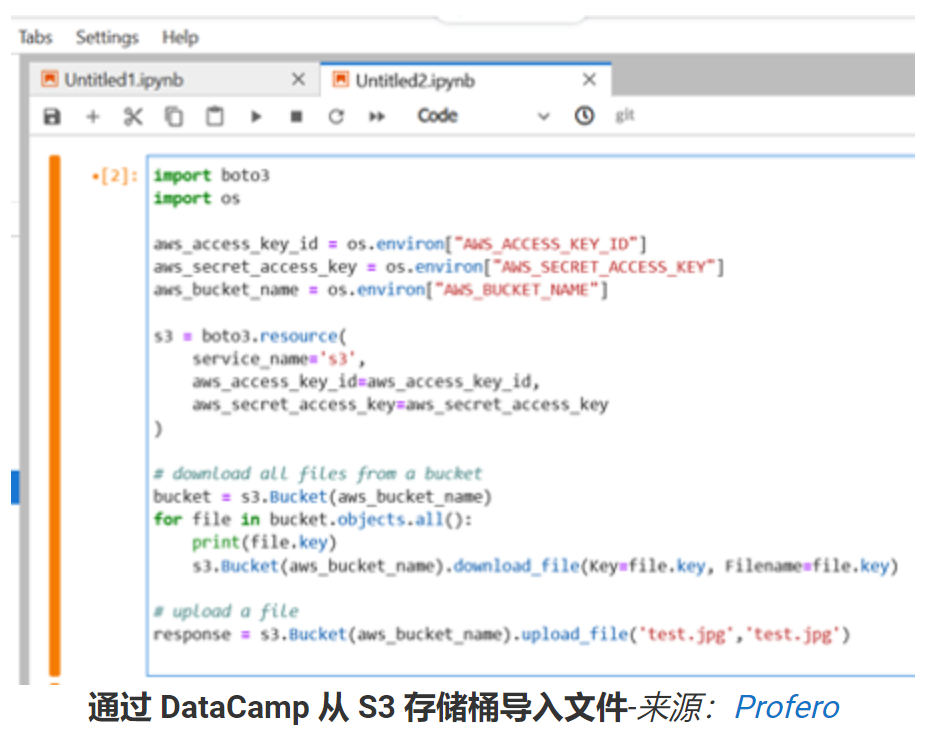

他们发现DataCamp的高级在线Python IDE为用户提供了安装第三方模块的能力,这些模块允许连接到Amazon S3存储桶。

Profero首席执行官Omri Segev Moyal在一份报告中表示,他们在DataCamp平台上尝试了这种场景,能够访问S3存储桶并将所有文件泄露到平台网站上的工作空间环境中。

研究人员表示,来自DataCamp的活动很可能会在未被发现的情况下通过,“即使是那些进一步检查连接的人也会陷入死胡同,因为没有已知的明确来源列出Datacamp的IP范围。”

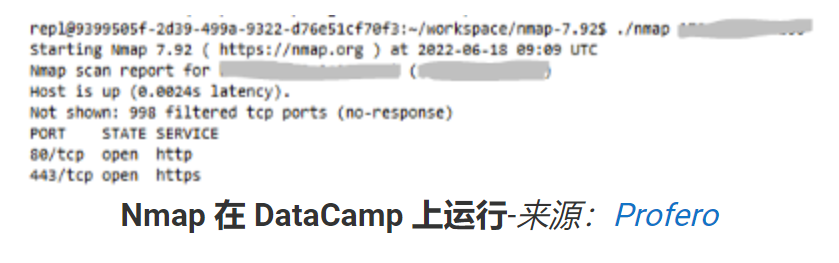

对这种攻击场景的进一步调查中,研究人员试图导入或安装通常用于网络攻击的工具,例如Nmap网络映射工具。

虽然不支持直接安装Nmap,但DataCamp允许编译后从编译目录执行二进制文件。

Profero的事件响应团队还测试了他们是否可以使用终端上传文件并获取共享文件的链接。结果,他们成功上传了EICAR——用于测试防病毒解决方案检测的标准文件,并分发了链接。

Profero今天的报告指出,下载链接可用于通过简单的Web请求将其他恶意软件下载到受感染的系统。

此外,这些下载链接可能会在其他类型的攻击中被滥用,例如托管恶意软件以进行网络钓鱼攻击,或被恶意软件下载额外的有效负载。

DataCamp不是第一个,也不是最后一个

尽管Profero没有将他们的研究对象扩展到其他学习平台,但研究人员认为,DataCamp并不是黑客可以滥用的唯一平台。

另一个提供终端的平台是Binder,这是一个在由志愿者管理的开放基础设施上运行的项目。该服务使托管在其他基础设施(GitHub、GitLab)上的存储库可供用户通过浏览器使用。

该项目的一位代表透露,他们部署的BinderHub实例“实施了多项保护措施,以限制其在攻击链中的使用方式”。

这些限制适用于可以使用的资源、带宽和阻止潜在的恶意应用程序。

Binder代表表示,如果Profero的报告显示有必要采取进一步措施,他们愿意在BinderHub源代码中添加更多保护措施。

Profero鼓励在线代码学习平台的提供商保留一份传出客户流量网关列表,并使其可被公开访问,以便防御者可以找到攻击的来源。Profero还建议平台为用户提供一种安全且简单的方式来提交滥用报告。