物理隔离不再安全?RAMBO攻击防不胜防

从防御严密的物理隔离系统中窃取机密信息向来是黑客攻击的“圣杯”。近日,以色列大学的研究团队公布了一种名为“RAMBO”(Radiation of Air-gapped Memory Bus for Offense)的新型侧信道攻击方法。利用物理隔离系统中的内存组件生成电磁辐射进行数据泄露。这种突破性的攻击方式再次引发了人们对所谓高安全性环境(例如物理隔离系统)的担忧。

物理隔离系统的新威胁

物理隔离系统通常应用于政府机构、武器系统、核电站等高安全需求的关键任务环境中。这些系统与公共互联网及其他网络隔离,旨在避免恶意软件感染及数据盗窃。然而,尽管物理隔离,恶意软件仍可通过诸如U盘等物理媒介,或国家级攻击中的供应链漏洞,渗透到这些系统中。

RAMBO攻击便是利用这些恶意软件,通过操控系统内存总线的读写操作,生成受控的电磁辐射,并将数据传输至附近的接收设备。这种攻击方式不仅隐蔽,还难以被传统的安全产品检测或阻止。

RAMBO攻击的工作原理

RAMBO攻击的核心在于利用恶意软件在物理隔离系统中收集敏感数据,并通过操控内存访问模式,生成电磁辐射来实现数据传输。

这些电磁辐射信号被恶意软件通过开关键控(OOK)技术进行快速切换,进而形成“1”和“0”的二进制编码。该过程不会受到安全产品的主动监控,也无法被标记或停止。

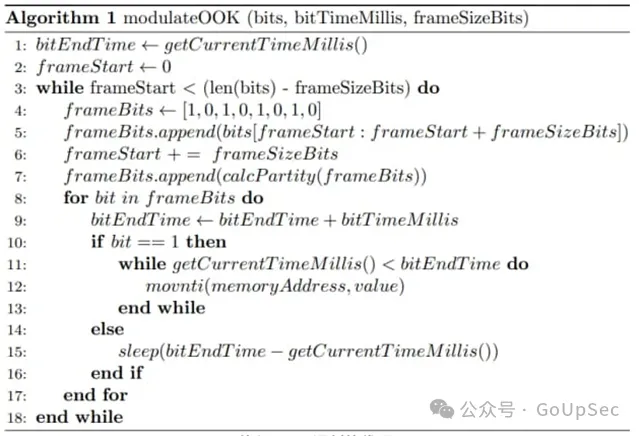

执行OOK调制的代码 来源:Arxiv.org

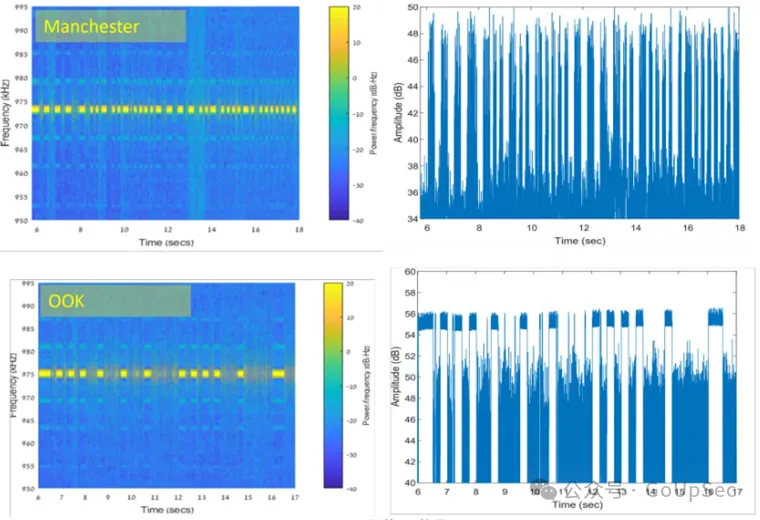

研究人员还使用曼彻斯特编码来提升误差检测能力,确保信号同步,从而减少接收端错误解读的可能性。

攻击者可以使用低成本的软件定义无线电(SDR)设备和天线,截取这些调制过的电磁信号,并将其转换回二进制信息。这种方式不仅成本较低,还可以实现相对高效的数据窃取。

“DATA”的EM信号 来源:Arxiv.org

RAMBO攻击的性能与局限性

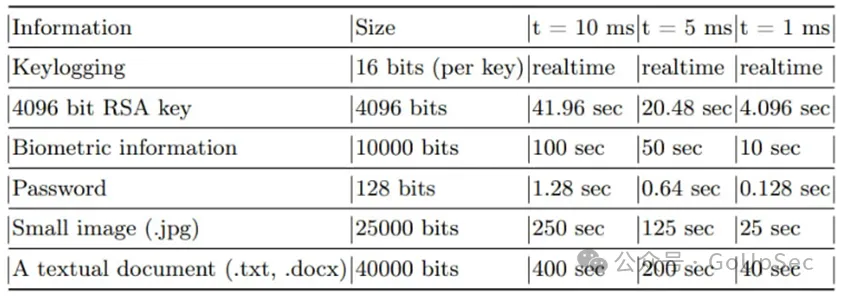

RAMBO攻击的最高数据传输速率为1000bps,相当于每秒128字节,或0.125 KB/s。虽然这一速率不高,但足以窃取少量敏感数据,如文本、键盘记录和小型文件。例如,窃取一个密码仅需0.1到1.28秒,而窃取一个4096位的RSA密钥则需4到42秒。

RAMBO攻击的数据传输速率 来源:Arxiv.org

在实验中,RAMBO的传输范围最远可达7米,传输距离越远,数据传输速率越慢。然而,当速率超过5000 bps时,信噪比迅速下降,数据传输的有效性也大幅减弱。

如何应对RAMBO攻击

以色列研究团队在其发布于Arxiv的技术论文中,提出了多项应对RAMBO攻击及类似电磁辐射侧信道攻击的防御措施。这些措施包括:加强物理防御的严格区域限制、通过RAM干扰来阻断隐蔽信道、外部电磁干扰以中断信号,以及利用法拉第笼屏蔽系统的电磁辐射等。

研究团队还对RAMBO攻击在虚拟机内运行的敏感进程进行了测试,结果显示该攻击仍然有效。不过,由于主机内存与操作系统及其他虚拟机的交互较为频繁,这类攻击在实际应用中很可能被快速中断。

总结

RAMBO攻击展示了侧信道攻击的新潜力,即使是与外界隔绝的高安全性系统也难以避免类似威胁。这一攻击方式提醒我们,网络安全不仅仅局限于软件和网络层面,物理层面的威胁同样需要高度警惕。

参考链接: