Proofpoint电子邮件安全服务被用于大规模钓鱼攻击

近日,Guardio Labs发现并披露了一场名为“EchoSpoofing”的大规模网络钓鱼活动。该活动利用Proofpoint电子邮件保护服务中已修复的弱权限漏洞,向包括迪士尼、耐克、IBM和可口可乐等大公司在内的目标发送了数百万封伪造邮件,主要针对财富100强企业。

Proofpoint每天“助攻”300万封钓鱼邮件

“EchoSpoofing”从2024年1月开始,平均每天发送约300万封伪造邮件,6月初达到1400万封的峰值。这些钓鱼邮件设计精巧,旨在窃取敏感个人信息并进行未经授权的收费。邮件中包含正确配置的发件人策略框架(SPF)和域名密钥识别邮件(DKIM)签名,使其看起来具有极高的真实性。

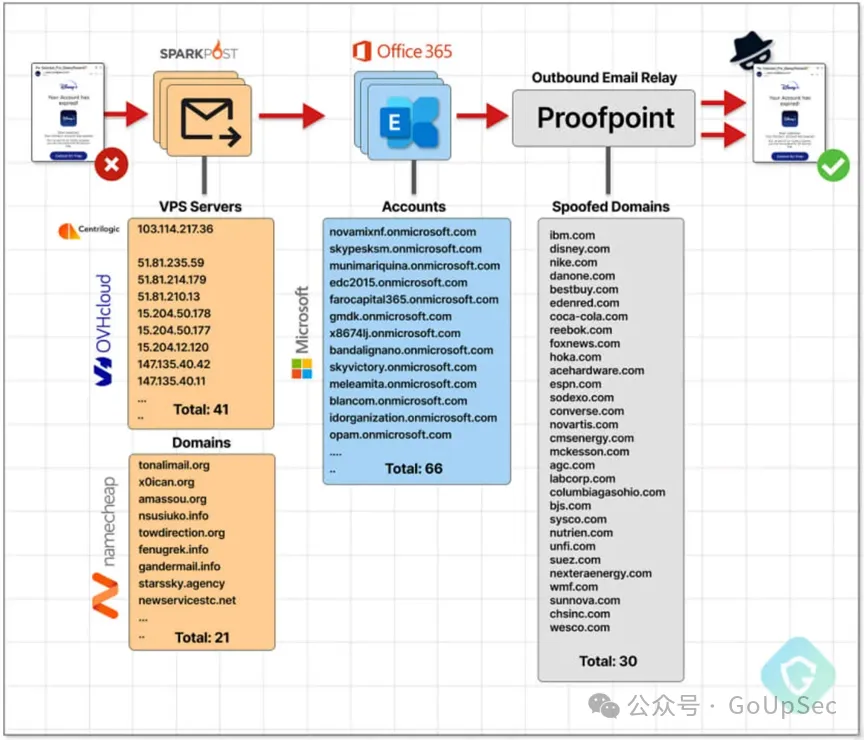

EchoSpoofing的攻击基础设施 来源:Guardio Labs

攻击者利用虚拟专用服务器(VPS),通过OVHCloud和Centrilogic托管服务器发送这些邮件,使用通过Namecheap注册的多个域名进行操作。他们设置了自己的SMTP服务器,通过Proofpoint的中继服务器转发邮件,这些服务器使用了被攻陷或伪造的Microsoft Office 365账户。

邮件安全服务的漏洞与利用

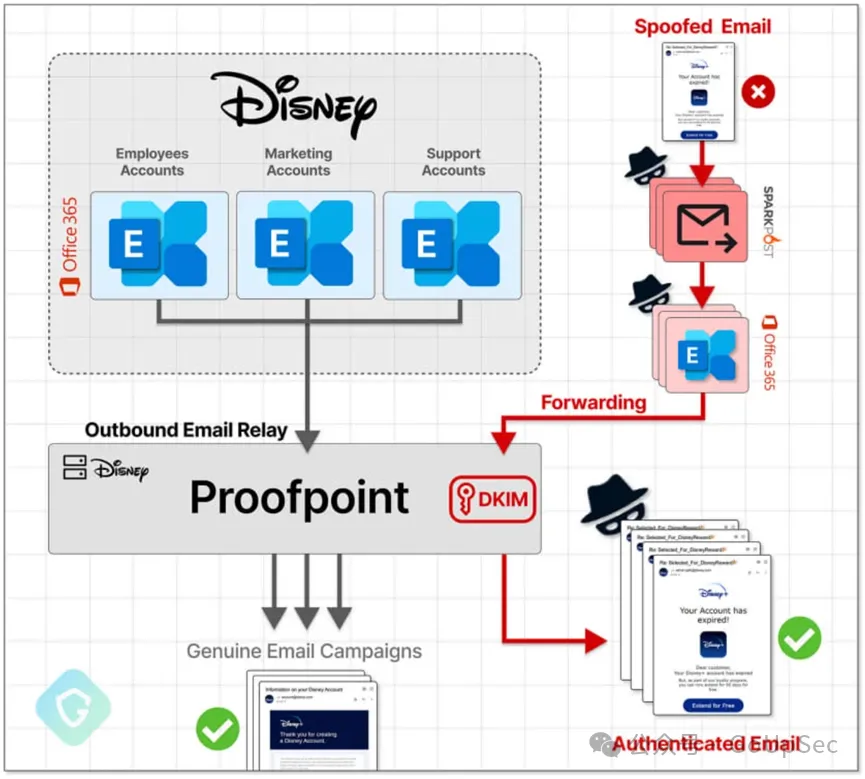

由于Proofpoint的电子邮件安全服务在配置SPF记录时过于宽松,导致攻击者能够通过其服务器发送伪造邮件。默认情况下,Proofpoint允许所有Office 365 IP地址范围的账户使用其中继服务,而不是特定账户或租户。此外,Proofpoint系统上传了公司的DKIM私钥,使得通过该服务的邮件可以正确签名。这种配置导致邮件能够通过SPF和DKIM检查,直接送达收件人的收件箱,而非垃圾邮件文件夹。

钓鱼攻击示意图 来源:Guardio Labs

缓解措施

Proofpoint在Guardio提供的技术指标的帮助下,自3月以来一直在监控并缓解这些攻击。公司发布了新的安全设置建议,包括引入“X-OriginatorOrg”邮件头来验证邮件来源,并过滤掉非合法邮件。此外,新的Microsoft 365配置屏幕允许客户为Microsoft 365连接器设置更严格的权限,以指定哪些租户可以通过Proofpoint的服务器中继。

Proofpoint也联系了受影响的客户,协助他们加强账户配置的安全性,防止类似的攻击再次发生。虽然Proofpoint已采取措施加强安全性,但部分受影响的Microsoft 365账户在过去七个月内仍然活跃,微软也已收到相关通知。

此次事件再次提醒各大企业在使用云服务和第三方安全服务时,需要严格配置和检查安全设置,以防范网络钓鱼等安全威胁。

参考链接:

http://labs.guard.io/echospoofing-a-massive-phishing-campaign-exploiting-proofpoints-email-protection-to-dispatch-3dd6b5417db6