勒索软件攻击驻留时间锐减至5天,RDP仍是主要媒介

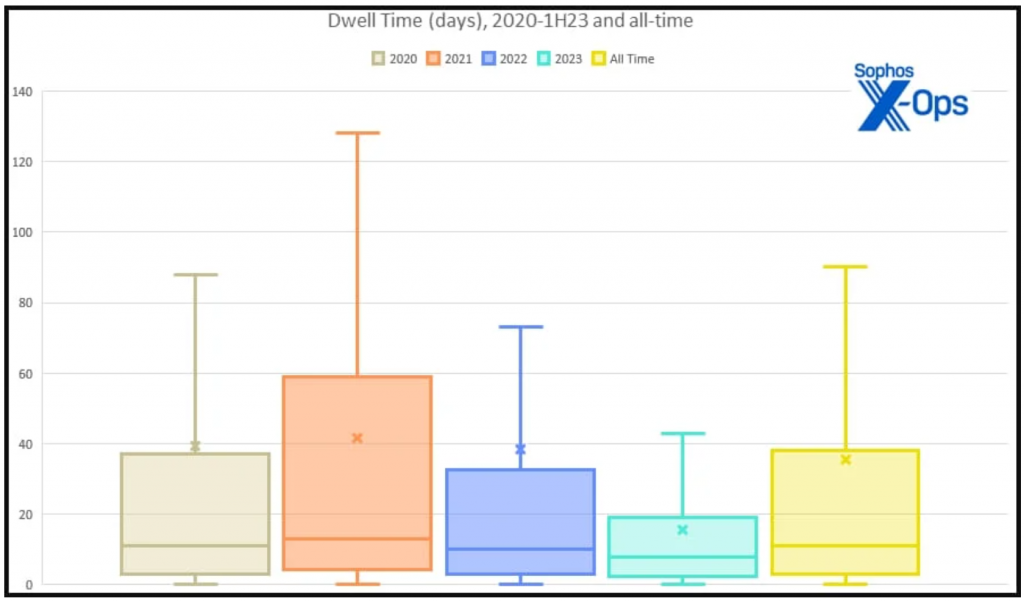

根据Sophos最新发布的活跃对手报告,勒索软件攻击者在受感染网络中驻留的时间越来越短,攻击速度大幅提升以应对不断缩短的检测时间窗口(MTTD)。2023年上半年,勒索软件攻击的中位驻留时间从2022年的9天锐减至5天。

Sophos的统计数据显示(上图),今年上半年所有网络攻击的总体中位驻留时间为8天,低于2022年的10天。其中勒索软件攻击占Sophos今年记录的所有网络攻击的68.75%。

虽然从数据上看勒索软件和总体网络攻击的中位驻留时间都在下降,但事实上,虽然勒索软件攻击速度加快,但其他类型的网络攻击的驻留时间更长了,2023年非勒索软件攻击事件的中位驻留时间从11天增加到了13天。

报告的其他统计数据显示,2023年统计的所有网络攻击的平均驻留时间为15-16天,Sophos今年观察到的最长驻留时间超过三个月。

报告的其他主要发现如下:

账号泄露首次超过漏洞利用成攻击主因

在往年的数据统计中,漏洞利用在攻击的根本原因中最为突出,其次是账号泄露。最新的统计数据显示这一趋势发生逆转,账号泄露首次超过漏洞利用成为网络攻击的主要原因。Sophos的报告显示,2023年前6个月,账号泄露占攻击原因的50%,而利用漏洞仅占23%。

攻击者喜欢在凌晨发动攻击

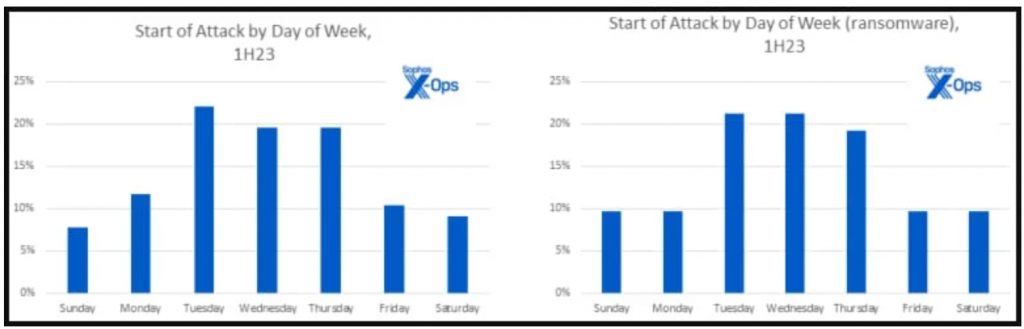

报告还给出了一些有趣的数据,例如:无论时是勒索软件组织还是其他攻击者都更喜欢在周二、周三和周四攻击企业,61%的攻击集中在工作周中间三天:

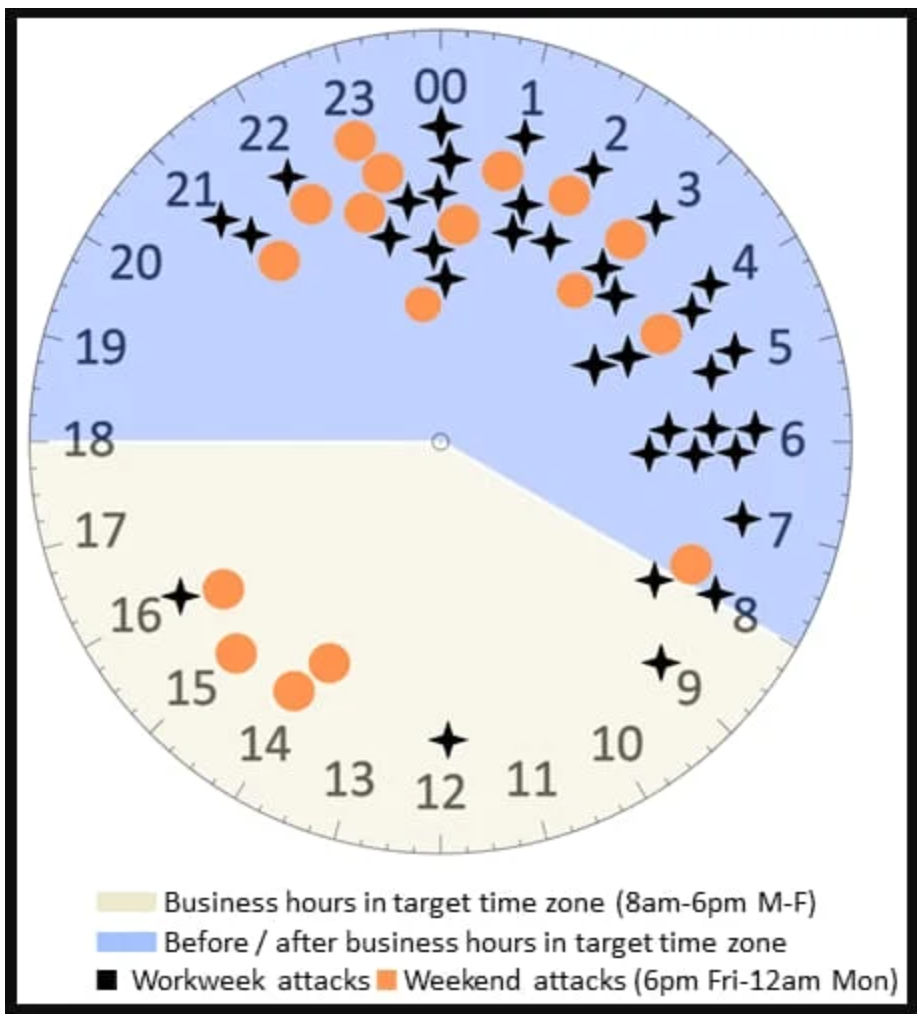

攻击者还喜欢挑选工作日的夜间或凌晨攻击目标(下图),因为这些时段企业IT团队往往人手不足,更难以检测到入侵及横向移动。

RDP依然是主要攻击媒介

报告发现,2023年上半年RDP(远程桌面协议)仍然是最多被滥用的攻击媒介。统计数据显示,95%的攻击都使用了RDP。然而,攻击者主要将RDP用于内部活动(93%),仅有18%的用于外部活动。

LockBit是最活跃的勒索软件组织

2023年前6个月,在Sophos调查的55起勒索软件案件中,LockBit以15%的案件数量稳居榜首,紧随其后的是BlackCat(13%);Royal(11%);Play、BlackBasta和CryTOX(7%)三者并列跻身前5名。活跃勒索软件组织的总体数量呈现下滑趋势,Sophos发现,2023年迄今为止有24个活跃的勒索软件组织,而2022年为33个。

报告链接:

https://news.sophos.com/en-us/2023/08/23/active-adversary-for-tech-leaders/