日本钟表制造商精工(Seiko)遭勒索软件攻击

本周二,勒索软件组织“黑猫”(BlackCat/ALPHV)将日本钟表制造商精工(Seiko)添加到数据泄露站点(ALPHAV)的受害者名单中,声称对这家日本公司本月早些时候披露的网络攻击负责。

精工是全球最大的制表商之一,拥有约1.2万名员工,年收入超过16亿美元。

攻击始于购买初始访问权限

2023年8月10日,精工公司发布了一份数据泄露通知,声称未经授权的第三方访问了其IT基础设施的至少一部分,并访问或窃取了数据。

精工在声明中写道:“大约在2023年7月28日,身份不明的团体未经授权访问了我们的至少一台服务器。随后,8月2日,我们委托外部网络安全专家团队对情况进行调查和评估。”

“因此,我们现在可以合理地确定存在数据泄露行为,并且我们公司和/或集团公司存储的一些信息可能已被泄露。”

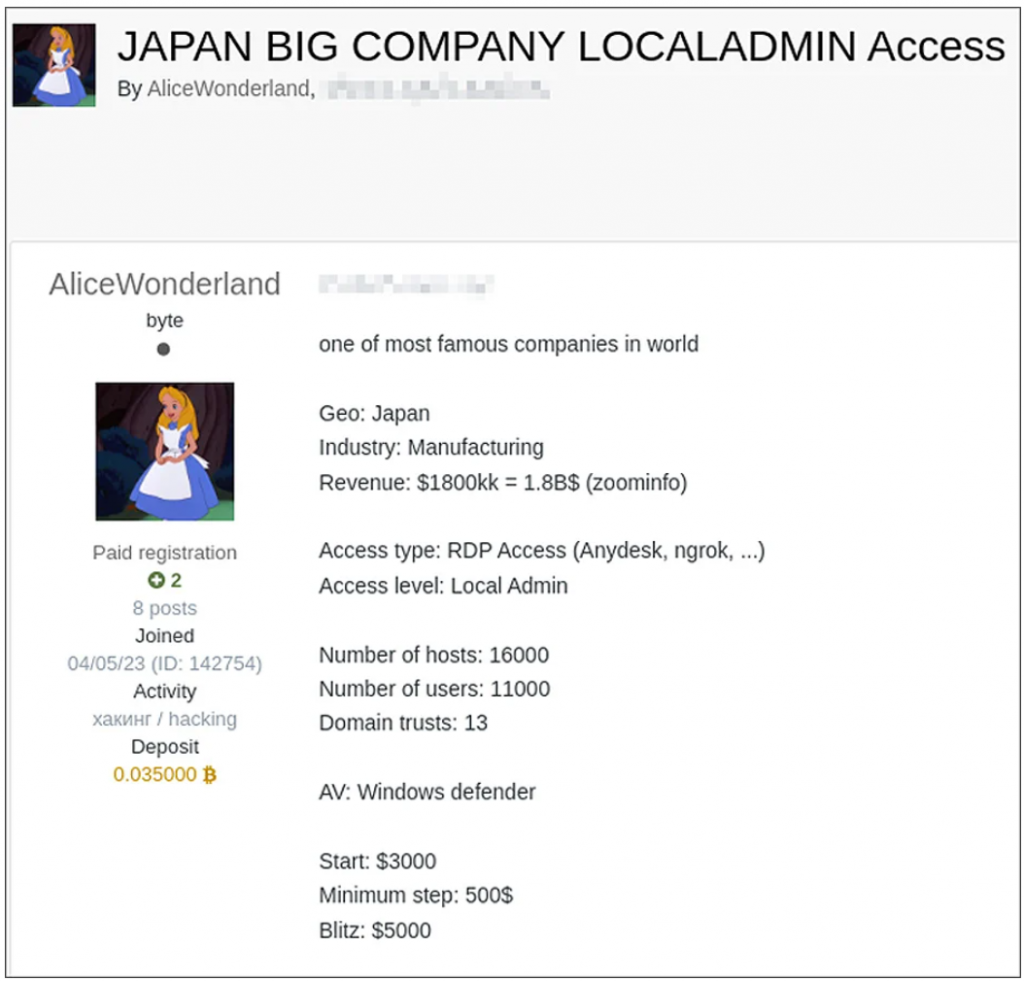

据CulatedIntel的研究人员向BleepingComputer透露,就在精工发现遭黑客入侵的前一天(7月27日),一家初始访问代理(IAB)出售了疑似精工IT网络的访问权限(下图):

精工机密技术疑遭泄露

本周二,BlackCat勒索软件组织声称是精工数据泄露事件的幕后黑手,并发布了他们在攻击期间窃取的数据样本。

在列表中,BlackCat嘲笑精工的IT安全状况糟糕,并泄露了(据称是)精工的生产计划、员工护照扫描、新型号产品发布计划和专门实验室测试结果的内容。

最令人担忧的是,BlackCat还宣称泄露了精工的机密技术原理图和精工手表设计的样本。

这表明BlackCat很可能获取了精工手表内部结构图纸,包括专利技术资料,如果泄露给包括竞争对手在内的第三方将给精工带来巨大损失。

BlackCat是目前技术最先进、最臭名昭著的勒索软件团伙之一,主要针对针对企业,并不断迭代演变其勒索策略。例如,组织是首个使用明网站点泄露受害者数据的勒索软件组织,最近又开发了一个数据泄露API,从而可以更轻松地分发被盗数据。