物联网成黑客头号攻击目标

物联网设备的安全性存在设计上的“先天缺陷”且长期使用默认密码,极容易遭到黑客攻击。此外,随着OT网络中分配给高级物联网传感器的角色和身份迅速增加,这些与关键任务系统紧密关联的物联网设备正在成为黑客最青睐的高价值目标。

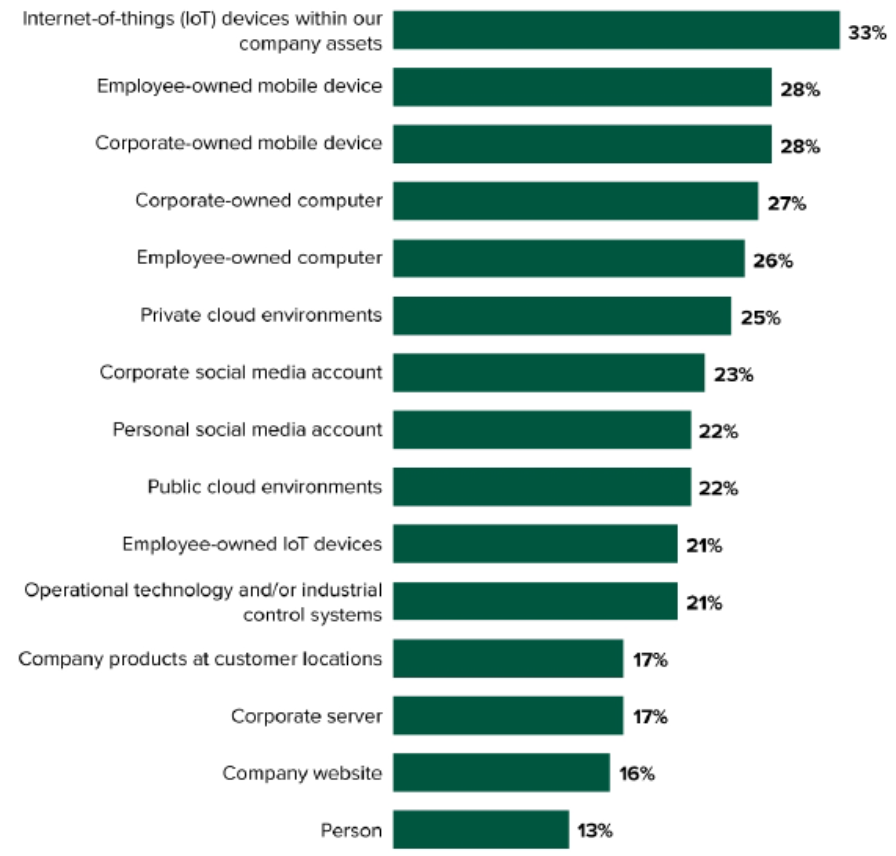

根据Forrester的最新报告《2023 年物联网安全状况》,物联网设备正在成为黑客攻击的头号载体和目标。

物联网攻击增速明显快于主流漏洞

卡巴斯基ICS CERT发现,在2022年下半年,工业领域计算机中有34.3%受到攻击影响,仅2021年上半年,针对物联网设备的攻击就高达15亿次。超过40%的OT系统曾阻止过恶意对象。SonicWall Capture Labs的威胁研究人员在2022年记录了1.123亿个物联网恶意软件实例,比2021年增长了87%。

资料来源:Forrester,2023年物联网安全状况

Airgap Networks首席执行官Ritesh Agrawal观察到,虽然物联网端点可能不是业务关键组件,但它们很容易被入侵成为恶意软件载体,殃及企业最有价值的系统和数据。他建议企业加强物联网端点安全的三个基本功:资产发现、微分段和身份管理。

物联网成为高价值目标的四大原因

物联网设备受到攻击不仅是因为它们容易攻击,而且往往是高价值目标。很多行业的物联网设备运行着关键任务,因此受害者更容易支付赎金。攻击者知道,任何工厂都无法承受长期停机的后果,因此勒索软件组织向制造企业索要的赎金金额是其他行业目标的两到四倍。调查显示,61%的攻击尝试和23%的勒索软件攻击主要针对OT系统。

Forrester调查了物联网设备为何成为如此高价值的目标,以及它们如何被用来对组织发起更广泛、更具破坏性的攻击。报告发现四个关键因素如下:

1.物联网设备的设计存在安全盲点。

大多数遗留的、当前安装的物联网设备在设计时并未将安全性作为优先事项。许多人缺乏重新刷新固件或加载新软件代理的选项。尽管有这些局限,仍然有保护物联网端点的有效方法。

第一个目标必须是消除物联网传感器和网络中的盲点。CrowdStrike物联网安全产品管理总监Shivan Mandalam在最近的一次采访中指出:“企业必须消除与不受管理或不受支持的遗留系统相关的盲点。通过提高IT和OT系统的可见性和分析能力,安全团队可以在对手利用问题之前快速识别和解决问题。”

目前北美市场的主要物联网安全系统和平台厂商包括AirGap Networks、Absolute Software、Armis、Broadcom、Cisco、CradlePoint、CrowdStrike、Entrust、Forescout、Fortinet、Ivanti、JFrog和Rapid7。去年在Falcon 2022上,CrowdStrike推出了增强型Falcon Insight,包括Falcon Insight XDR和Falcon Discover for IoT,后者针对工业控制系统(ICS)内部和之间的安全漏洞。

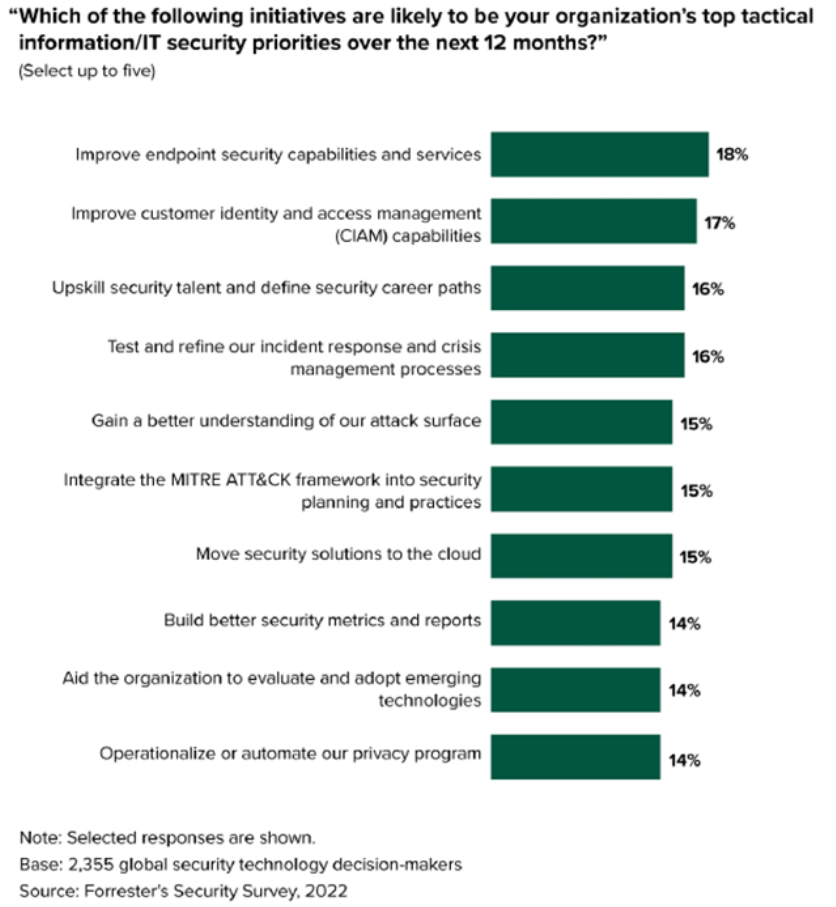

企业网络安全优先级调查统计数据 资料来源:Forrester,2023年物联网安全状况

Forrester的2022年调查数据显示,63%的全球高级安全决策者决定在2023年增加物联网安全预算,这表现为端点安全已经成为企业安全预算的最高优先级(上图)。

2.长期使用管理员密码(包括凭据)很常见。

人手不足的制造企业在物联网传感器上使用默认管理员密码极为常见。他们通常使用默认设置,因为制造企业的IT团队没有时间为每个传感器进行安全设置,或者压根不知道可以这么做。Forrester指出,这是因为许多物联网设备在初始化时不要求用户设置新密码。Forrester还指出,管理凭据在旧设备中通常无法更改。

因此,CISO、安全团队、风险管理专业人员和IT团队在其网络上拥有大量可用已知凭据访问的新旧设备。

提供基于身份的物联网安全解决方案的供应商有很多,例如Armis、Broadcom、Cisco、CradlePoint、CrowdStrike、Entrust、Forescout、Fortinet、Ivanti和JFrog。Ivanti是该领域的领导者,已成功开发并推出四种物联网安全解决方案:用于RBVM的Ivanti Neurons、用于UEM的Ivanti Neurons、用于医疗行业的Ivanti Neurons,它支持医疗物联网(IoMT),以及Ivanti Neurons for IIoT(收购自Wavelink),用于保护工业物联网(IIoT)网络。

“根据IBM的数据,物联网设备正成为黑客的热门目标。2021年,物联网攻击占全球恶意软件攻击的12%以上,远高于2019年的1%,”Ivanti首席产品官Srinivas Mukkamala博士解释道:“为了解决这个问题,企业必须实施统一的端点管理(UEM)解决方案,该解决方案可以发现组织网络上的所有资产——甚至包括是休息室中支持Wi-Fi联网的烤面包机。”

“UEM和基于风险的漏洞管理解决方案的结合对于实现无缝、主动的风险响应以修复组织环境中所有设备和操作系统上被积极利用的漏洞至关重要。”Mukkamala强调。

3.几乎所有医疗、服务和制造企业都依赖传统的物联网传感器。

从医院科室和病房到车间,传统的物联网传感器是这些企业获取运营所需实时数据的支柱。同时这两个行业又都是高价值目标,攻击者首先会攻击其物联网网络以启动跨网络的横向移动。73%的联网IV泵是可破解的,50%的IP语音(VoIP)系统也是如此;总体而言,如今一家典型医院中50%的联网设备都存在严重风险。

Forrester指出,造成这些漏洞的主要原因之一是设备运行着失去技术支持的老旧操作系统,无法保护或更新这些操作系统。如果攻击者入侵了设备并且无法修补,会增加设备“变砖”的风险。

4.IoT的问题是I,而不是T。

物联网设备一旦接入互联网就存在安全风险。一位匿名网络安全供应商透露,他们的一个制造业大客户发现有人从外部频繁扫描其内部一个IP地址。

调查发现该IP地址属于该企业大堂的安全摄像头,攻击者正在监控(员工)流量模式,研究如何从上班的员工人流中混入企业,然后物理访问内部网络并将恶意传感器植入网络。Forrester的调查显示,物联网设备已成为黑客命令和控制攻击的管道,或者成为僵尸网络的一部分,例如众所周知的Marai僵尸网络。

物联网攻击的真实案例

制造业企业普遍反映,他们不确定如何保护传统物联网设备及其可编程逻辑控制器(PLC)。PLC提供了运行其业务所需的丰富的实时数据流。IoT和PLC的设计目的是为了易于集成,而不是安全性,这使得任何没有全职网络安全人员的制造企业难以应对。

一家位于美国中西部的汽车零部件制造商遭到过大规模勒索软件攻击,该攻击始于其网络上未受保护的物联网传感器和摄像头遭到破坏。攻击者使用R4IoT勒索软件的变体初始渗透到该公司用于自动化HVAC、电力和设备预防性维护的物联网、视频系统和PLC组件中。

进入公司网络后,攻击者横向移动并用勒索软件感染了所有基于Windows的系统。攻击者还获得了管理员权限并禁用了Windows防火墙和第三方防火墙,然后通过网络将R4IoT可执行文件安装到机器上。

这次攻击导致该制造企业无法监控机器的热量、压力、运行状况和循环时间。勒索软件还冻结并加密了所有数据文件,使它们无法使用。更糟糕的是,攻击者威胁说,如果不支付赎金,他们将在24小时内将受害企业的所有定价、客户和生产数据发布到暗网上。

该制造商别无选择,只能支付赎金,因为其所在地区的网络安全人才并不知道如何应对攻击。攻击者也知道,成千上万的制造企业没有专业的网络安全团队来应对这种威胁,也不知道如何应对。这导致制造业成为物联网攻击受灾最严重的行业。而物联网设备成为黑客首选威胁载体的原因也很简单,因为它们没有受到保护。