百万次渗透测试显示企业安全态势正在恶化

缺乏网站保护、发件人策略框架(SPF)记录和DNSSEC配置使公司更容易受到网络钓鱼和数据泄露攻击。

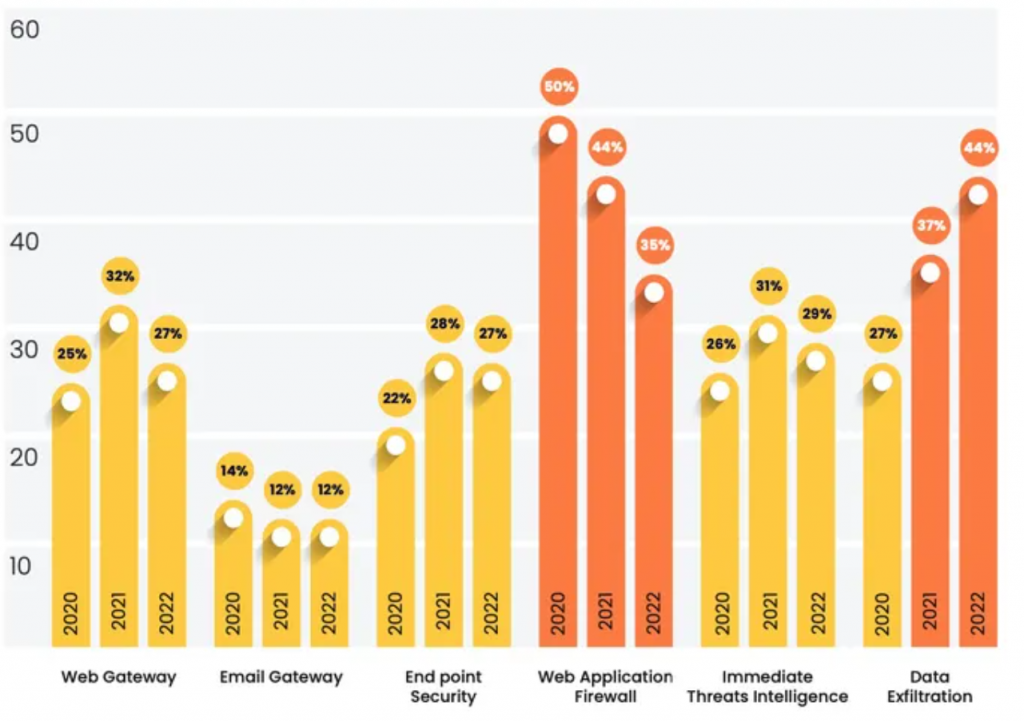

根据网络安全公司Cymulate基于1万次渗透测试数据的企业安全态势评估,2022年企业数据泄露风险大幅增长,评分从2021年的30分大幅到44分。(Cymulate的进攻性安全测试包括了针对生产环境的渗透测试。)

WAF导致的暴露风险有所下降,但数据泄露风险却在快速增长

Cymulate发现,在客户环境中发现的十大严重漏洞中,平均有四个已经存在两年以上。其中包括高严重性的WinVerifyTrust签名验证漏洞(CVE-2013-2900),该漏洞可允许恶意可执行文件通过安全检查,以及Microsoft Office中的内存损坏漏洞(CVE-2018-0798)。

不过,也有好消息。安全评估的数据表明,企业跨平台恶意软件检测的风险评分普遍提高了,大量攻击被Web网关阻止。

与此同时,Cymulat的进攻性网络安全测试还发现,云和电子邮件依然是黑客的游乐场。

攻击越来越多地来自流行的云

越来越多的攻击者开始利用流行的云服务(例如亚马逊和Azure)而不是流行的文件共享服务(如Dropbox和Box)发动攻击,来逃避电子邮件附件过滤器和其他安全技术。因为企业很难阻止来自大型可信云服务提供商的数据。

在Cymulate研究中,最成功的攻击策略包括在偷渡式入侵场景中通过浏览器攻击用户,存档和泄露数据,并将该数据传输到AWS或Azure等云服务帐户。

电子邮件安全的网络效应

在Cymulate渗透测试发现的前十大风险中,近一半与IT基础设施缺乏安全措施有关。常见问题包括无法识别网络钓鱼域名、无法配置DNSSEC以及缺乏两种关键邮件安全技术:DMARC(基于域名的邮件身份验证、报告和一致性)和SPF(发件人策略框架)。

总体而言,公司在部署关键的电子邮件安全和完整性技术方面进展缓慢,例如DMARC、SPF和第三种技术,即域密钥识别邮件(DKIM),这有助于防止网络钓鱼成功和品牌欺诈。报告指出,虽然实施DMARC、DKIM和SPF的公司可以更好地防止基于电子邮件的攻击,但只有当邮件发送接收方都使用时,技术标准才能发挥网络效应。

报告还显示,不同行业各有优劣势。例如,教育和酒店业的数据泄露风险最高,而科技行业对直接威胁的保护水平最低。科技行业和政府的Web应用防火墙的防护都低于平均水平。

参考链接:https://cymulate.com/news/one-million-security-assessments/