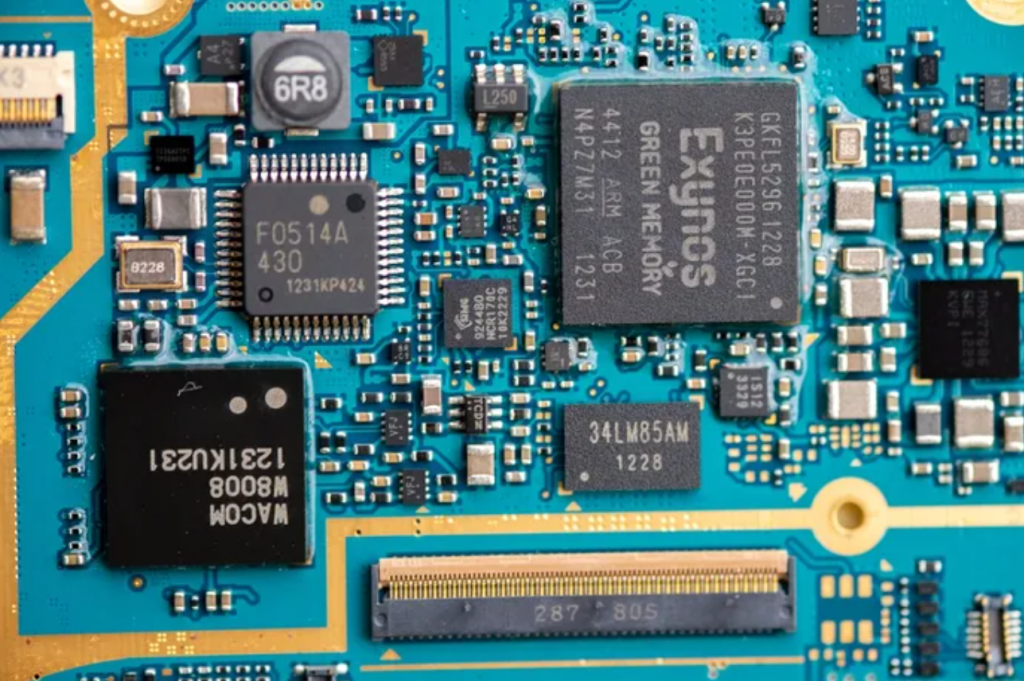

黑客只需知道你的电话号码:数百万安卓手机面临“芯漏洞”威胁

三星Exynos芯片组漏洞事件持续发酵,由于至今仍未发布补丁,数百万安卓手机用户面临“零点击”远程代码执行攻击风险。专家建议受影响设备的用户暂时关闭Wi-Fi和Voice-over-LTE。

在上周的一篇博客文章中,谷歌ProjectZero安全研究人员透露已经向三星报告了在其Exynos芯片组中发现的多达18个漏洞,其中包含四个严重漏洞,这些存在漏洞的芯片组用于三星、Vivo和Google的多款手机型号。受影响的手机型号包括三星Galaxy S22、M33、M13、M12、A71、A53、Vivo S16、S15、S6、X70、X60和X30,以及Google的Pixel 6和Pixel 7系列手机。

安卓手机用户面临“零点击”攻击

据Project Zero威胁研究员Tim Willis透露,三星Exynos芯片组中的四个严重漏洞可被攻击者利用发起零点击远程攻击,攻击者只需要知道受害者的手机号码就可远程发起“零点击”攻击,入侵并接管手机,整个过程无需用户交互。

“Project Zero进行的测试证实,这四个漏洞(CVE-2023-24033、CVE-2023-26496、CVE-2023-26497和CVE-2023-26498)允许攻击者在基带级别远程入侵手机,”Willis说:“只需简单的研究和开发,熟练的攻击者将能够快速开发一个操作漏洞,以静默和远程的方式入侵存在漏洞的设备。”

安卓补丁分发存在巨大延迟

安卓手机厂商开发和推送漏洞补丁到最终用户手机的速度历来迟缓。因此,受此次三星芯片组漏洞影响的手机用户可能需要会等待很长时间。

去年11月,Project Zero研究人员曾发布报告称安卓设备补丁从开发出来到分发到用户手机存在巨大延迟。例如,谷歌去年6月和7月向ARM报告了ARM Mali GPU驱动程序中发现的几个漏洞。然而,三个多月后的11月,当谷歌测试受影响的设备是否存在漏洞时,发现每台设备的问题依然存在。

Approov首席执行官Ted Miracco指出:很多安卓用户甚至不知道自己的手机存在如此严重的漏洞。更糟糕的是,像Project Zero在三星芯片组中发现的漏洞不仅存在于安卓生态系统中,还存在于iOS生态系统以及任何涉及复杂硬件和软件的复杂技术供应链中。挑战在于如何缩短从检测缺陷到在所有设备上部署解决方案的时间。

由于不同安卓手机厂商的漏洞缓解和补丁更新能力有着巨大差异,Miracco建议企业安全部门要求自带设备(BYOD)工作的用户必须使用经批准的,有着快速部署补丁记录的供应商的设备。

参考链接:

https://googleprojectzero.blogspot.com/2023/03/multiple-internet-to-baseband-remote-rce.html