新品预告 | 漏洞数量创10年新高,一键屏蔽神器将面世

据Statista统计,2022年发现了22,514个常见的IT安全漏洞,这是迄今报告的最高年度数字。据SecurityWeek报道,2022年出现了一些高危的零日漏洞,其中微软约占23%,谷歌Chrome占17%,苹果产品(iOS和macOS零日漏洞合计)占17%。

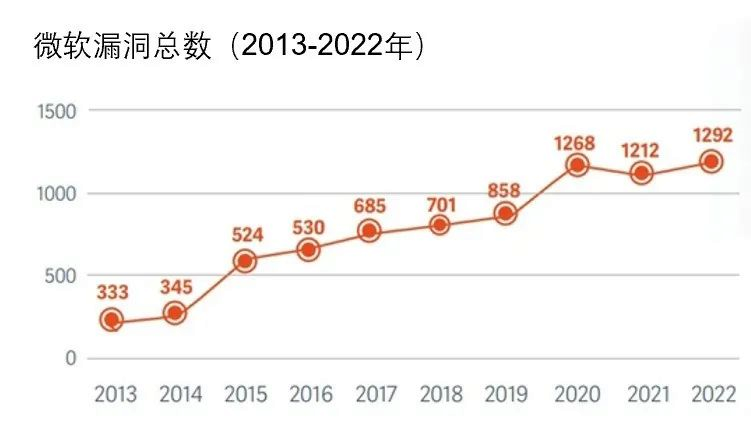

根据《2023 Microsoft Vulnerabilities Report》报告显示,2022年微软产品漏洞总数增加至1292个,创下该报告10年来的最高记录。漏洞数量较高意味着企业面临更广泛的网络风险与攻击面,这无疑加大管理难度与资源要求。除了关注漏洞数量以外,也需关注个别漏洞带来的独特威胁与影响。某个高危漏洞的出现,也可能直接威胁企业关键系统与数据资产的安全。

图1 2013-2022年微软产品漏洞数量变化

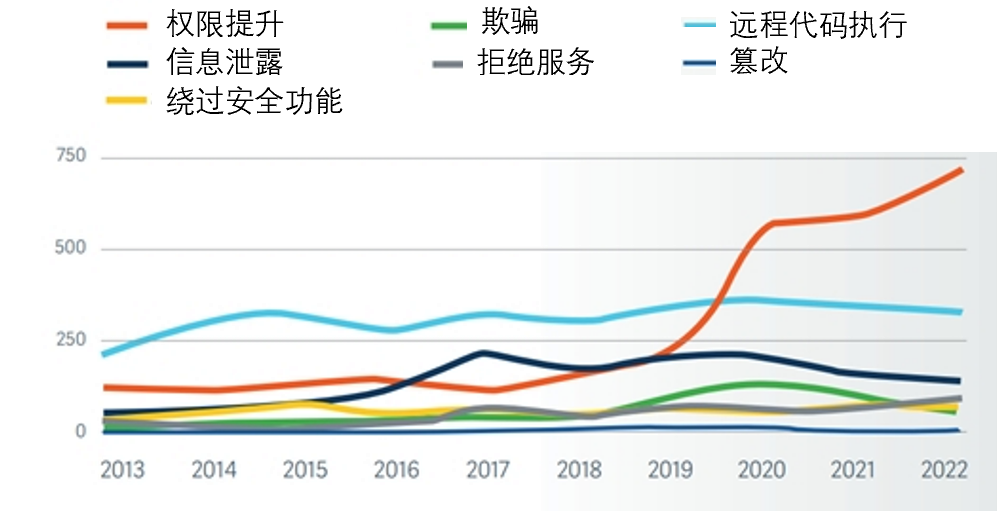

漏洞可能持续不断变化,但攻击者的目标仍然不变,即让代码具有足够的权限来执行恶意任务。为实现这个目标,攻击者需要具有远程代码执行能力,能够在目标系统上启动自己的代码,以及提权以确保此代码具有足够的权限运行。根据报告显示,2013年到2019年,远程代码执行漏洞占比最高,2020年到2023年提权漏洞占比最高。在过去三年中提权漏洞呈急剧上升趋势,2023年更是高达总数的55%。

图2 2013-2022年不同类型漏洞数量变化

调查还显示,47%的网络安全事件是由未修补的安全漏洞导致的。已知的安全漏洞很容易被网络罪犯利用,威胁行为者利用自动化工具同时扫描许多公司的系统中的已知漏洞。一旦发现系统漏洞,可以使用现成的利用代码进行入侵。

图3 发生网络安全事件的原因

此外,调研显示有56%的组织以手动方式修复安全漏洞,有超过62%的人会选用一个终端防御系统进行防护。

图4 修复漏洞的方式

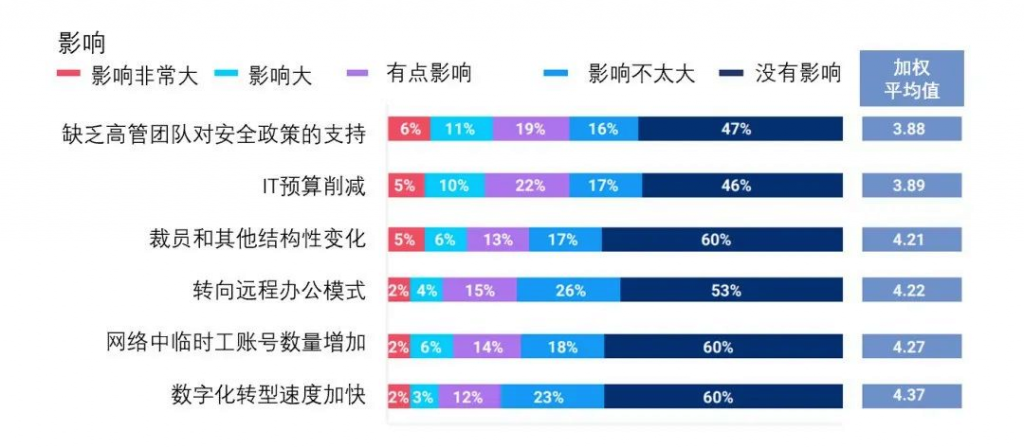

此外,根据调查显示,由于管理层支持不足、预算削减与组织结构变更等问题都可能导致安全漏洞无法得到有效处理。当IT运维团队被运营问题“淹没”时,也可能导致组织的IT系统和基础设施中的漏洞没有得到处理。

图5 漏洞没有得到有效处理的原因

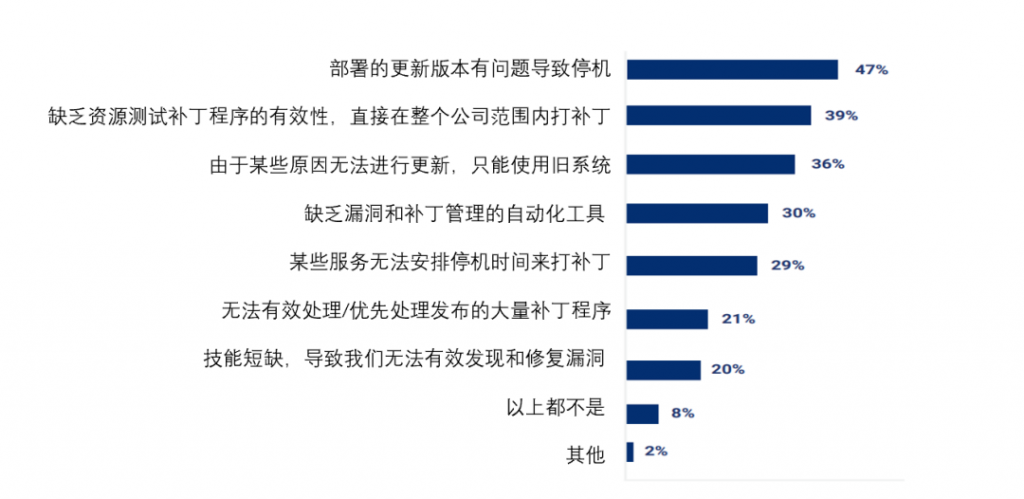

但是,即便组织得到了足够支持,想要进行有效的漏洞修复仍然困难重重。有47%的人认为系统打补丁可能引发业务中断风险,这是进行补丁修复最大的障碍之一。

图6 漏洞修复面临的障碍

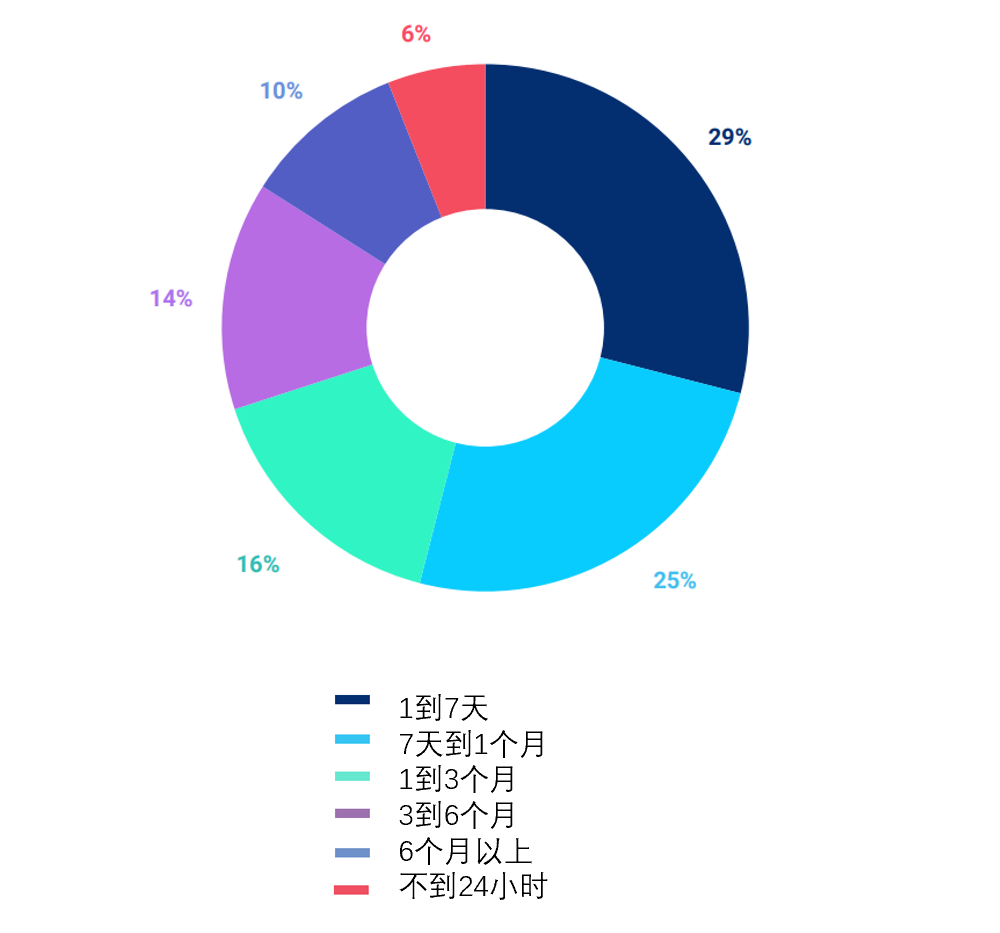

调查显示40%的组织,需要超过一个月的时间来修复新发现的关键漏洞。在此期间,攻击者随时都可能利用相关漏洞发起攻击,这对于组织系统而言是一个巨大的风险。

图7 漏洞修复所需要的时间

面对风险、成本、时效、老旧系统等诸多问题,漏洞管理陷入两难境地,漏洞修复工作量大到可怕,如果一直不修复,又会让系统处于持续“裸奔”。

漏洞之困,何以解忧?

现在,不用再做选择,一招让漏洞“隐身”,超越WAF能力,漏洞不能被探测,定制化对症下药。

他来了,他来了……

青藤云安全视频号将在06月29日 15:00 直播青藤云幕•漏洞无效化新品发布会

直播间还有多款“清爽豪礼”等你来!