如何用纵深防御应对勒索软件攻击

今天,勒索软件攻击继续困扰着全球范围内的组织,无论其规模大小。根据NCC小组发布的2021年度威胁监测报告,2021年估计有2690次勒索软件攻击,比2020年的1389次暴增了92.7%。新冠病毒大流行助长了勒索软件攻击的势头,勒索软件约占2021年全球网络事件的65.4%。北美和欧洲分别占所有攻击的53%和30%,是受攻击最多的地区。

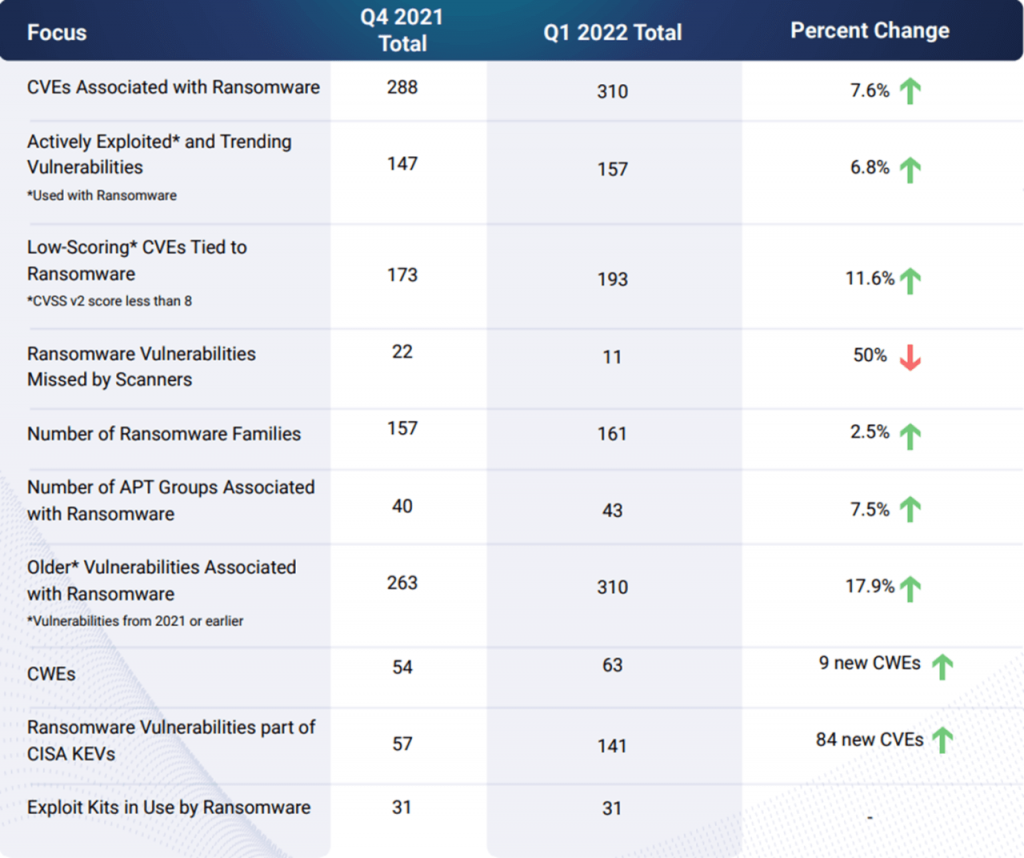

勒索软件威胁指标总体恶化

根据CyberSecurity Works发布的2022年第一季度勒索软件报告,十个勒索软件关键指标中有八个增高。一个看似积极的信号是:勒索软件漏洞检测能力似乎正在提高(不确定这是否是因为山寨版本增多,以及是否签名重复检测)。不论如何,与2021年相比,以下的2022年勒索软件威胁指标变化显示,当前勒索软件生态系统形势严峻:

2022年第一季度勒索软件指数

根据PhishLabs发布的2022年一季度勒索软件预案报告,勒索软件主要通过锁定目标企业的关键系统并发布被盗数据来勒索赎金。这种双重勒索导致赎金要价增加了144%,受害者被说服支付更多赎金,以避免泄露数据不会出售给第三方或在犯罪市场上发布。

可以理解的是,大多数遭受勒索软件攻击的组织要么冒着泄露数据的风险选择不支付数据,要么支付赎金以希望攻击者之后不会公布他们的数据。无论哪种方式,都是一个困难的选择,此外还经常受到其他决策的影响,例如声誉受损、运营中断和数据完全丢失。

勒索软件崛起的三大动力

尽管大多数组织都采用了复杂的安全系统来应对网络攻击,但犯罪活动仍然在稳步增加,尤其是勒索软件,这主要由于以下三大驱动力:

初始访问代理(IAB):初始访问经纪人也是网络犯罪分子,他们专门入侵公司网络,然后将访问权出售给勒索软件攻击者或其他任何愿意购买的人。IAB可以使用多种方法未经授权访问受害者的网络。一些常见的技术包括通过暴力方法访问的远程管理软件、弱远程桌面协议和未修补的漏洞。IAB经纪人可以将其访问信息出售或转售给其他犯罪分子。犯罪分子购买公司网络的访问权的好处是显而易见的,购买者无需进行任何侦察工作,并且可以从“菜单”中进行选择,根据收入、国家和行业以及提供的远程访问类型来挑选受害者。

双重和三重勒索:双重勒索策略于2019年由Maze Ransomware组织首次使用。从那时起,该策略已被许多攻击者更广泛地使用,随后进一步发展为三重勒索。在双重勒索攻击中,攻击者会先窃取数据,再发动勒索软件攻击,然后威胁出售泄露数据。三重勒索涉及在原始目标拒绝支付赎金时对他们发起的额外攻击,或者对受泄露数据影响的受害者的客户发动攻击。

勒索软件即服务(RaaS):这是一种勒索软件即服务的租用模式,大大降低了勒索软件的技术门槛,通过RaaS,完全不懂编写代码的低技能攻击者也可以发起勒索软件攻击,使用增强型和经过验证的勒索软件变体参与企业级攻击。RaaS模型通常允许会员访问教学视频、24/7支持和专用仪表板。勒索软件本身是使用勒索软件构建器开发的,它是基于指令的自助软件。

纵深防御的三大步骤

大多数企业的普遍做法是采用更被动的方法来保护其数字资产。虽然这可以有效防范许多网络威胁,但事实证明它对勒索软件攻击无效。因此,应该采取更积极的方法。主动的方式是提供了一种分层的安全方法。这种分层方法通常被称为“纵深防御”,使组织能够:

- 分析现有安全态势以发现漏洞和漏洞,并对其进行补救以防止未来的攻击。

- 在数据泄露的情况下,评估他们的哪些数据已在线泄露、数据的敏感性以及缓解的最佳方法。

- 积极主动地防止数据泄露。

使用纵深防御作为防御勒索软件的分层方法涉及一种整体的安全方法。这种整体方法被细分为三个主要步骤:收集、整理和缓解。

收集

企业需要通过数据收集提高“能见度”。这可以通过从尽可能多的目标来源(包括社交媒体、新域和现有域以及电子邮件地址)中提取数据来实现。此外还应结合开源、深网和暗网监控情报。

电子邮件监控也非常重要。电子邮件仍然是勒索软件的主要攻击媒介。勒索软件通常通过冒充合法企业使用商业电子邮件泄露(BEC)邮件和网络钓鱼诱饵来传递。

公开互联网、深网、尤其是暗网监控至关重要,因为它使企业能够深入了解出售泄露数据的地下市场,并深入了解攻击者。

整理

对收集数据的整理包括筛选潜在的数千个数据,以便企业可以确定哪些会对他们的组织构成直接或潜在的风险。数据梳理和管理是一种多层方法,以期获得最好的自动化逻辑和分析结果,然后由专家进一步检查。简而言之,只有通过熟练的人工和自动化技术评估相结合,才能正确完成数据梳理,如果可能的话,还可以聘请专家对搜索结果的特定子集进行检查。所有这些工作都将有助于生成有效的勒索软件危害指标(IoC)和概念验证(PoC)。

缓解

收集和整理数据后,企业必须采取缓解措施。对于勒索软件,这需要通过技术程序阻止或删除恶意软件。

技术拦截器包括使用IoC自动拦截或由员工报告的可疑电子邮件,以阻止威胁在公司内部被利用。此外,必须阻止进出可疑域的用户流量。

删除是指完全删除为传播被盗数据或勒索软件而创建的任何数据或网站。当然,这涉及范围更广,没有执法部门的协助,单独的企业无法完成此项工作。事实上,“反攻”是违法的。

至于暗网,删除数据并不那么简单。最好的缓解措施是持续密切地监控与数据相关的活动,以便提出最佳的缓解措施。

传统上,企业在防御勒索软件攻击时采用了许多被动方法。虽然这些方法通常被视为行业标准并且在过去有所帮助,但被动方法大多已经过时,并没有提供针对更现代勒索软件的整体安全方法。

随着勒索软件变种的演变,以及新的勒索软件变种在野外被发现和利用,企业需要一种更积极的安全方法——纵深防御,这是一种多层安全方法,通常称为“进攻性”安全。

分层的安全方法有助于在勒索软件攻击发生之前降低其影响。在已经发生勒索软件攻击的情况下,纵深防御方法可以为企业提供更多的补救行动选择,设计最佳缓解策略。