零信任重新定义端点安全

零信任的本质是以身份为中心进行动态访问控制,这依赖于强大的端点安全能力(端点复原能力、改进的传感和遥测数据分析技术),以及身份安全技术的快速创新。

端点安全投资热度上升

根据CrowdStrike的“2023年全球威胁报告”,“身份”正遭遇猛攻,2022年利用云基础设施漏洞(窃取凭据、身份和数据)的网络攻击猛增了95%,“涉云”网络攻击案件同比增加了两倍。从网络犯罪团伙到国家资助的高级持续性威胁(APT)组织都明白一个道理:仅需攻破一个端点就可让整个组织的基础设施面临凭据、身份和数据的泄露风险。

报告指出,身份之所以受到围攻,是因为它们是组织最有价值的资产之一,内容详细的个人数据在暗网上的价格也水涨船高。CrowdStrike的情报团队还发现了一种令人不安的趋势,即越来越多的攻击者开始扮演访问凭据经纪人的角色,在暗网上高价批量出售被盗身份。

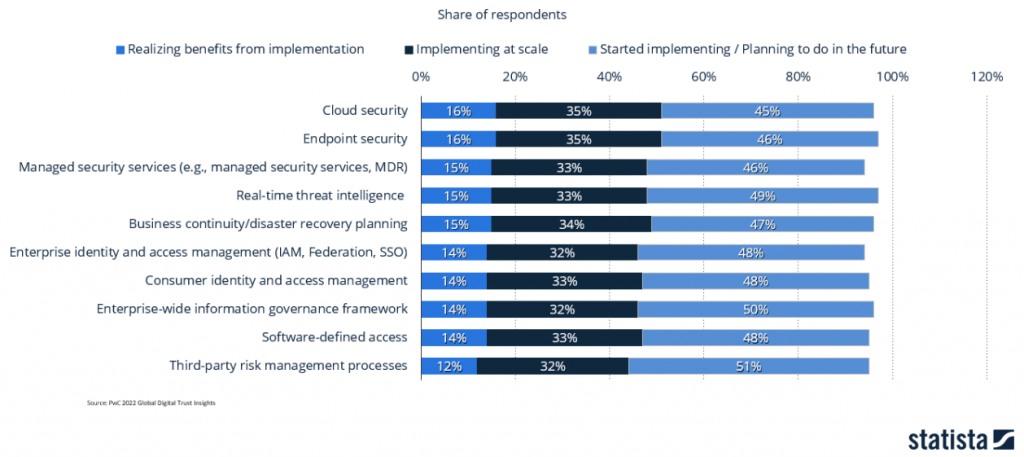

根据普华永道和Statista的调查,2022年优先级最高的十大企业网络安全投资中,端点安全排名第二(下图):

2023年端点攻击暴增

云和端点攻击的激增使2023年更具挑战性,一些银行、金融服务和保险业的CISO们透露,各类端点攻击的数量在短短四个月内翻了两番。数据显示,云基础设施、Active Directory、勒索软件、Web应用程序、漏洞利用和分布式拒绝服务(DDOS)攻击在过去120天内急剧激增。

2023年CISO面临前所未有的压力,在应对飙升的网络攻击的同时,还面临整合技术堆栈和控制(或减少预算)的压力。

受访CISO表示,他们的端点安全和端点检测和响应(EDR)整合计划现在大部分都是基于云的。相比本地部署,在云中部署端点安全、EDR和扩展检测和响应(XDR)可以大大降低持续的维护和修补成本。

端点安全的四大趋势

在零信任环境,端点保护平台和身份管理系统正在高速融合,端点安全正在被重新定义,以下是当今企业端点安全的四大发展趋势:

身份成为端点安全的核心

每个企业的端点都有多个数字身份,因为从端点访问的应用、平台和内部系统都会为端点设备分配数字身份。

推动端点保护平台和身份管理融合的主要驱动力是云服务。例如,Microsoft Azure的应用服务支持将多个用户身份分配给特定应用程序,这增加了端点支持的身份范围的复杂性。设备方面也是如此,思科的身份服务引擎(ISE)可以通过授权来定义端点身份组。这些服务反映了端点安全的一个最新趋势——身份正迅速成为端点的核心。

持续监控和验证

持续监控和验证是零信任框架可靠性和可扩展性的关键所在。来自端点的遥测数据可用于监控、验证和跟踪每个端点的实时数据交易,对于识别和响应潜在威胁非常重要。

自修复端点

众所周知,攻击者会扫描企业的每个开放端口/端点,试图找到不受保护或配置错误的端口/端点。根据Absolute Software的“2021年端点风险报告”,过度配置的端点与没有任何保护的端点一样容易受到攻击。Absolute的研究发现,每个设备有11.7个安全控制,其中大多数包含同一功能的多个控制。

自修复端点技术有望提高端点弹性,减少软件代理蔓延。自修复端点能自行关闭并验证其核心组件,进行补丁程序版本控制,然后将自身重置为优化配置,整个过程无需人工干预。

Absolute Software、Akamai、Ivanti、Malwarebytes、Microsoft、SentinelOne、Tanium、Trend Micro和许多其他网络安全公司都宣称可提供自修复端点解决方案。

自动化补丁管理

补丁管理是企业安全团队的沉重包袱。根据Ivanti的补丁管理调查报告,71%的IT和安全专业人员认为补丁过于复杂和耗时,53%的受访者表示修复高危漏洞会占用他们大部分时间。

自动化补丁管理和自我修复技术可以提高企业整体资产的可见性,并在各种设备上提供自动化来提高员工的生产力,简化设备管理并改善安全状况。

提供自动化补丁管理解决方案的知名供应商包括Broadcom、CrowdStrike、SentinelOne、McAfee、Sophos、Trend Micro、VMWare Carbon Black和Cybereason。