最被低估的十个恶意软件分析资源

对于恶意软件分析和事件响应等安全分析人员来说,好的恶意软件分析资源和工具能够大大提高恶意软件分析的效率,缩短事件响应周期,并有助于:

- 识别隐藏的危害指标(IoC)。

- 提高IoC通知和警告的有效性。

- 根据严重程度对事件进行分类。

- 对手TTP情报收集等…

以下,我们将介绍十种容易被忽视和低估的恶意软件分析资源,包括一些高质量的数据库、工具、列表以及搜索引擎等。

一、Unprotect

Unprotect Project项目始于2015年,是一个恶意软件逃避检测技术的查询数据库。

地址:unprotect.it

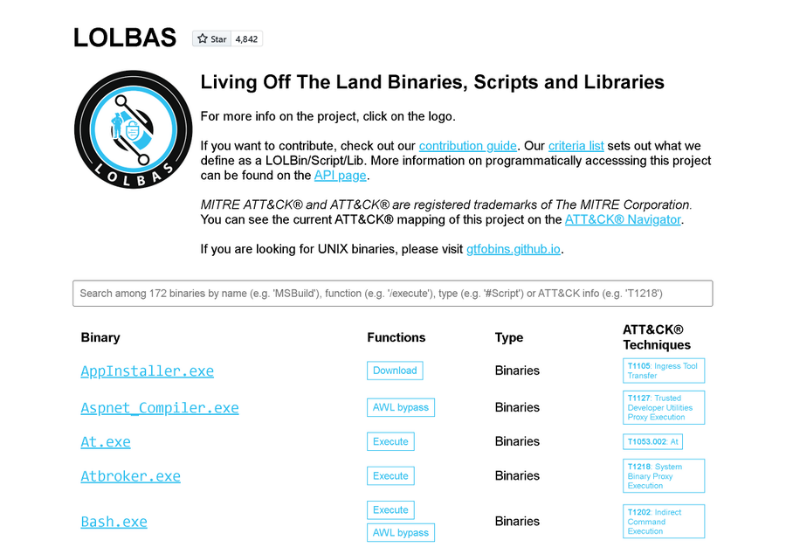

二、LolBas

LolBas项目(Living off the land)是指使用“两用工具“,此类工具要么已经安装在受害者的环境中,要么是可被恶意使用的管理员、取证或系统工具。

地址:lolbas-project.github.io

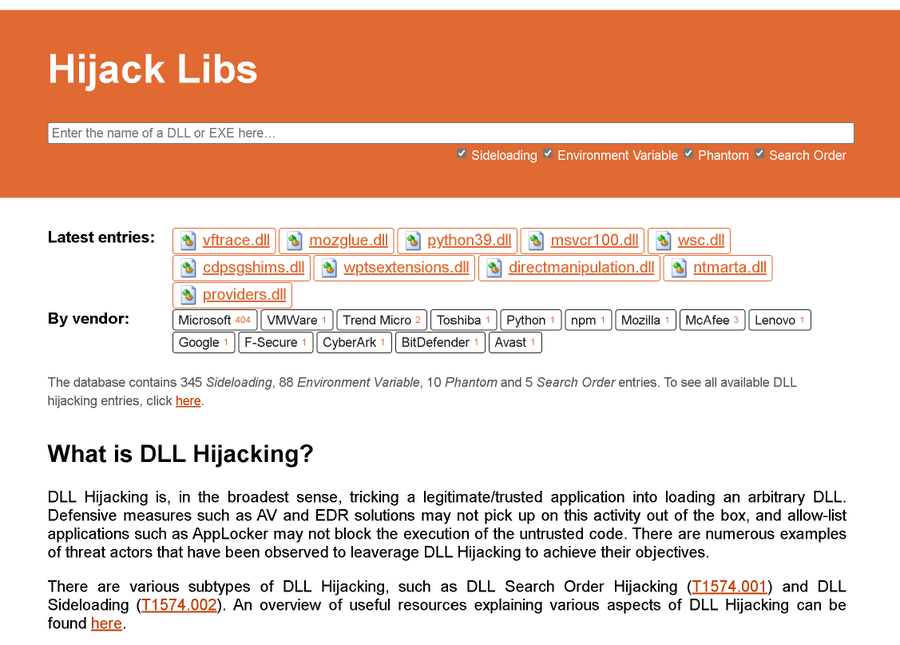

三、HijackLibs DLL

劫持是恶意软件常用的一种技术。这个项目提供了一个DLL Hijacking候选列表。可以通过此网站搜索DLL和易受攻击的可执行文件之间的映射。

地址:hijacklibs.net

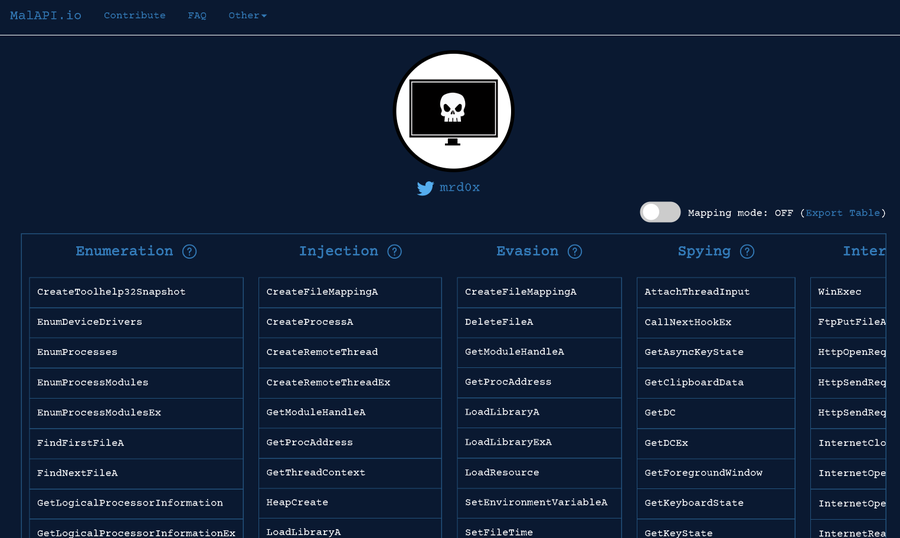

四、MalApi

恶意软件依赖Windows API在受感染的系统中执行操作。MalAPI保留恶意软件使用的API列表。

地址:malapi.io

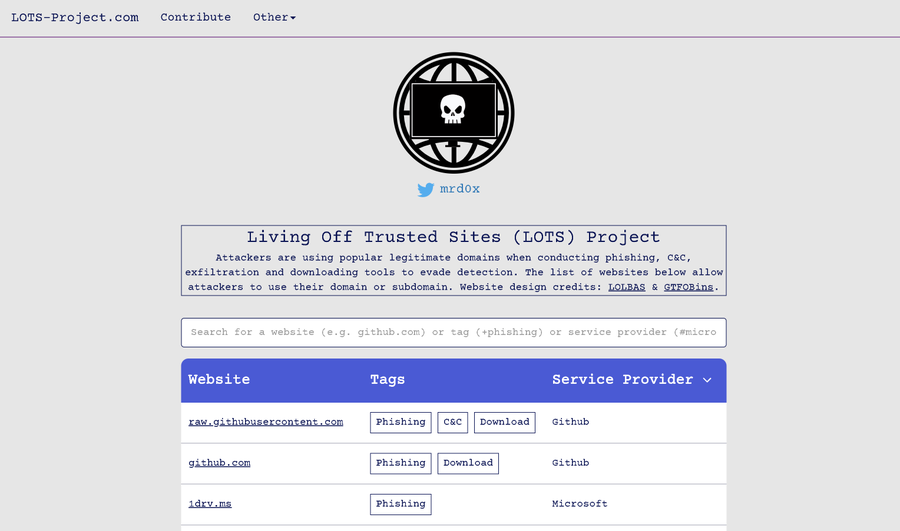

五、Lots

受信任的站点是提高钓鱼成功率的关键,攻击者在进行网络钓鱼、C&C、渗透和下载工具以逃避检测时经常使用流行的合法域名。Lots项目整理了攻击者常用的流行域名和设计风格。

地址:lots-project.com

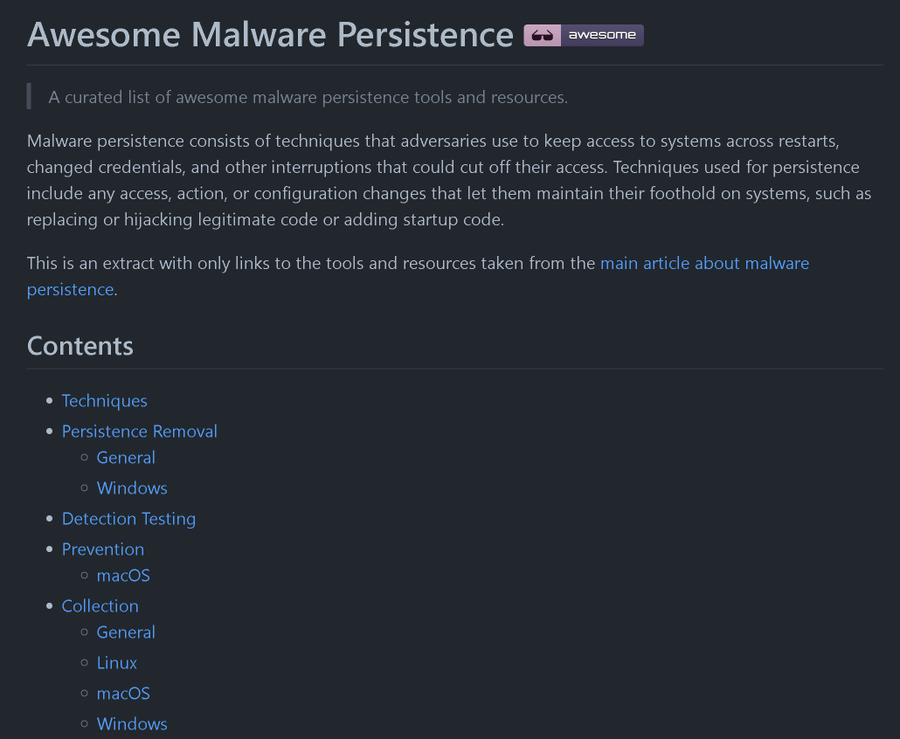

六、Karneades

恶意软件使用持久性机制来在实现设备重启后存活。此列表跟踪与恶意软件持久性技术相关的资源。

地址:https://github.com/Karneades/awesome-malware-persistence

七、Malware Privilege Escalation

恶意软件经常利用提权操作在受感染的机器中获得更多访问权限。此列表跟踪权限提升资源。

地址:https://github.com/m0nad/awesome-privilege-escalation

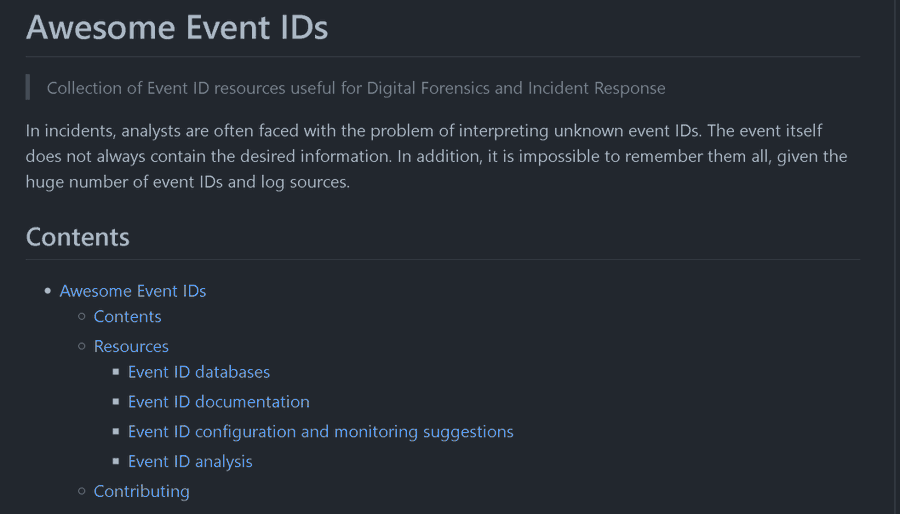

八、Malware Event ID

恶意软件在执行期间会在系统上留下可在Windows事件中检索的跟踪。此列表跟踪与事件ID分析相关的资源。

地址:https://github.com/stuhli/awesome-event-ids

九、ORKL

ORKL这是一个专门收集威胁情报报告的搜索引擎。您可以使用它来浏览有关攻击者、工具和策略的知识。

地址:orkl.eu

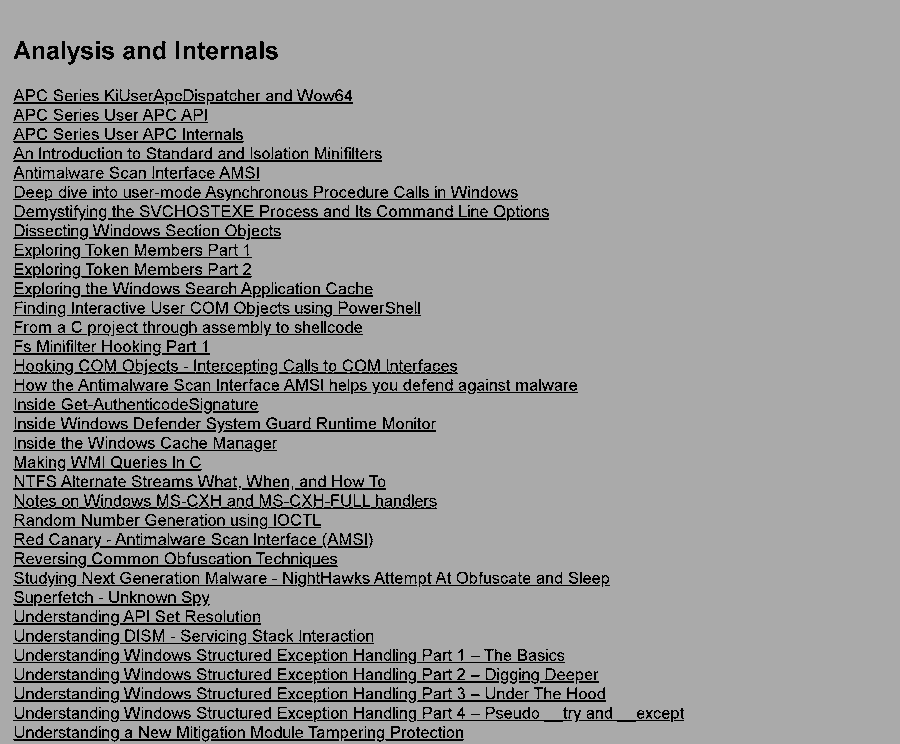

十、Vx-Underground Malware Techniques Papers

一个按技术分类的恶意软件白皮书集合。

地址:vx-underground.org/windows.html