勒索软件居然使用WinRAR“加密”数据

随着安全软件对勒索软件加密方法的检测越来越周密,一些勒索软件纷纷开始寻求新的“加密方法”。近日,一个名为Memento的新勒索软件组织在攻击中采用了一种不同寻常的方法:将文件压缩到受密码保护的WinRAR档案中。

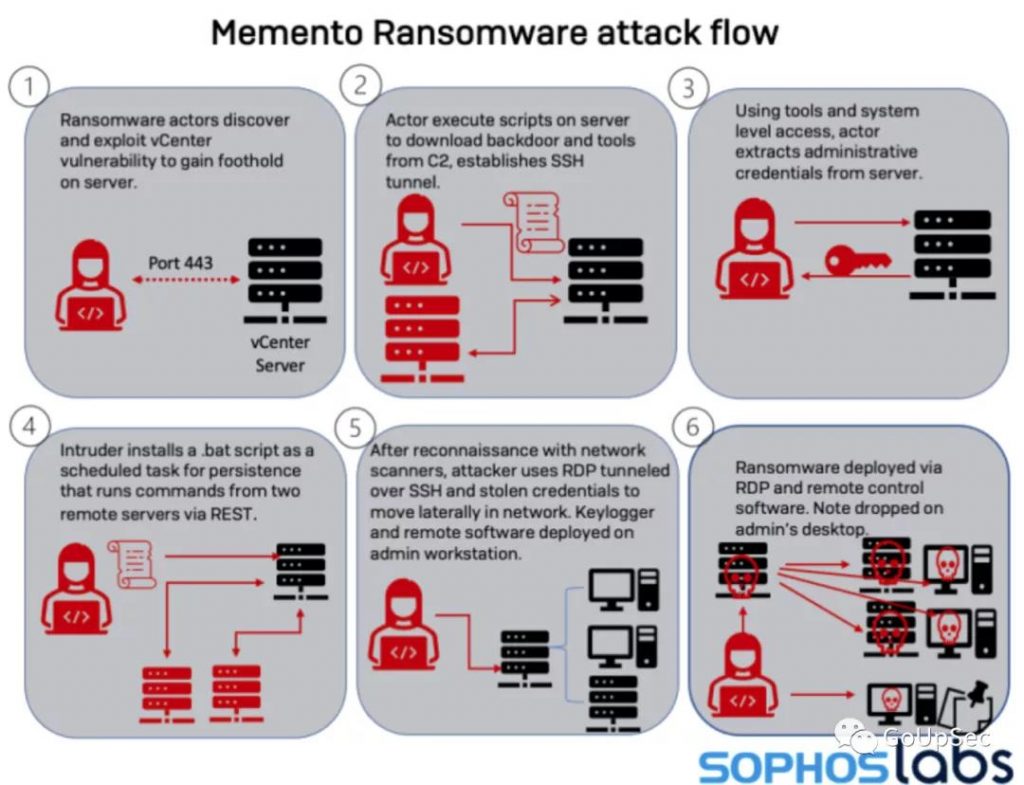

上个月,Memento开始利用VMware vCenter Server Web客户端漏洞初始访问受害者网络。vCenter漏洞的编号为“CVE-2021-21971”,是一个未经身份验证的远程代码执行漏洞,严重性等级为9.8(严重)。

该漏洞允许任何人在暴露的vCenter服务器上远程访问TCP/IP端口443,以管理员权限在底层操作系统上执行命令。

虽然该漏洞的补丁已于2月发布,但Memento屡次得手表明许多组织尚未修补该漏洞。

自4月以来,Memento一直在利用此漏洞,而在5月,另一个攻击者开始利用它通过PowerShell命令安装XMR挖矿软件。

Memento上个月启动了勒索软件操作,当时他们开始vCenter从目标服务器提取管理凭据,通过计划任务实现驻留,然后使用RDP over SSH在网络内横向移动。

在侦察阶段完成之后,攻击者使用WinRAR创建被盗文件的存档并将其泄露。攻击流程如下:

最后,攻击者使用Jetico的BCWipe数据擦除程序删除攻击痕迹,然后使用基于Python的勒索软件进行AES加密。

然而,由于系统有反勒索软件保护,Memento加密文件的尝试未能成功。

为了绕过安全软件对商品勒索软件的检测,Memento想出了一个“有趣”的策略,完全跳过加密步骤,直接将被盗文件添加到受密码保护的WinRAR文档中,对密码进行加密后删除原始文件。

“现在‘crypt’代码不再加密文件,而是将未加密形式的文件直接用WinRAR生成需要密码访问的压缩副本,文件扩展名为.vaultz,”Sophos分析师Sean Gallagher解释道:“每个文件在存档时都会生成访问密码,然后密码本身被加密。”

Memento的赎金定价方式也很特别:受害者可支付15.95 BTC(94万美元)完全恢复数据,或者每个文件支付0.099 BTC(5850美元)。