俄罗斯军队手机地图被植入间谍木马

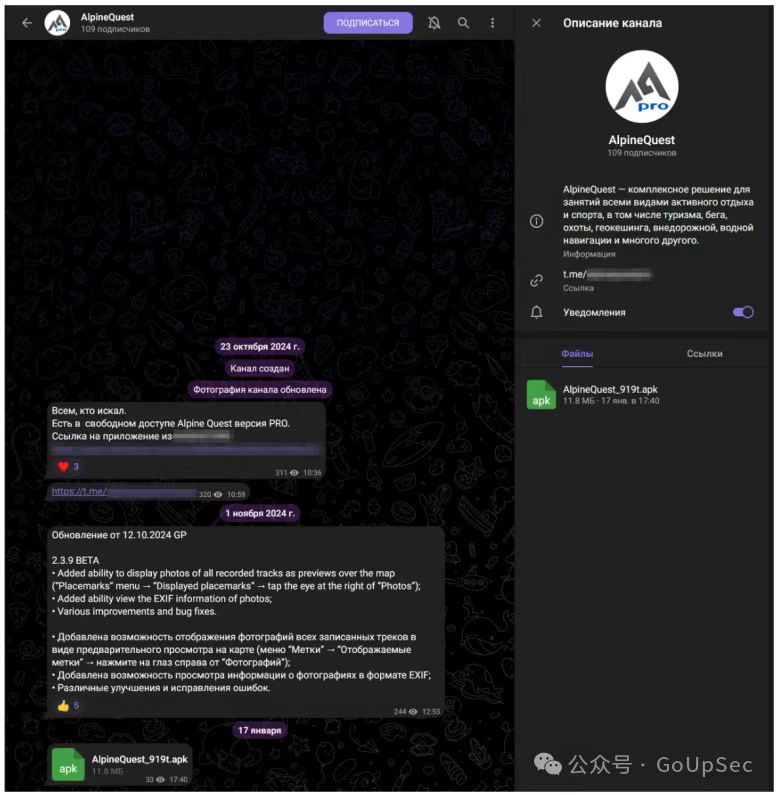

2025年4月,安全厂商Doctor Web披露:俄罗斯特种行动部队广泛使用的安卓地图应用AlpineQuest被植入间谍木马。攻击者将旧版AlpineQuest改装后,通过伪造的俄语Telegram频道分发“破解版”免费专业版应用。

该间谍木马(恶意程序Android.Spy.1292.origin)具有模块化设计,一旦安装便在后台模仿正常应用运行,悄无声息地收集并上传用户数据。每次启动或位置变化时,木马会将手机号码、账户信息、联系人、地理位置及设备文件列表等敏感信息发送到攻击者控制的远程服务器,并通过Telegram机器人实时上报移动位置信息。在掌握目标文件列表后,攻击者可下发新模块进一步提取特定文件(尤其是Telegram、WhatsApp聊天记录及AlpineQuest生成的轨迹日志locLog)。

对于该事件,谷歌方面声称Google PlayProtect可检测此类恶意软件并提供自动防护,但前提是手机安装了Google Play服务。

战术手段与目标分析

此次攻击充分利用AlpineQuest在俄军中的流行度,采用“钓鱼式”的传播方式。攻击者不仅在第三方应用商店中冒用AlpineQuest Pro名义放置木马版本,还在Telegram渠道发布下载链接,诱导士兵安装。被篡改的应用界面和功能与原版一致,极易蒙混过关。

传播被感染木马的AlpineQuest应用的Telegram频道 来源:Doctor Web

木马采用模块化结构,内置信息收集及后续扩展下载功能,隐蔽潜伏后,在后台持续采集高价值信息。其能够实时上传位置变化,提高对作战区兵力分布的侦察能力;同时拦截并盗取手机内的敏感文件,尤其是通过加密通信工具分享的军事信息。另一方面,木马接收指令后还可下载特定功能模块,对Telegram/WhatsApp等通信数据或AlpineQuest轨迹日志进行窃取。此举不仅偷取军情文件,还可持续绘制战区部队动向。

综合以上战术,此次行动疑为服务于实时战场情报收集和人员识别。持续的位置信息可绘制部队行动路线和部署图谱,暗中为作战指挥提供地理情报;而收集到的电话号码、联系人和文件,有助于掌握军事人员身份、通信网络和机密资料,确认人员身份,从而执行定向监控和定点打击。简言之,阿尔派Quest木马具备实地侦察、部队定位和身份追踪等多重用途。

关联安全事件回顾

2022年“DELTA”诱饵攻击:2022年底,乌克兰CERT-UA披露俄罗斯关联黑客组织(UAC-0142)利用乌克兰国防部官方邮箱发送钓鱼邮件,冒充“更新Delta系统根证书”的通知,诱使受害者访问虚假网站下载恶意档案。用户一旦按邮件链接下载并解压钓鱼包,即被植入信息窃取木马(FateGrab、StealDeal等),这些木马专门窃取军事文件和浏览器凭证。此次攻击的目标是乌军自主研发的Delta战场态势展示系统,意在窃取实时战场情报和指挥账户,干扰乌方态势感知。

2024年UNC5812“民防局”行动:2024年9月,谷歌安全团队披露疑似俄方支持的UNC5812组织在Telegram上运营一个自称“民防局”的频道,向乌克兰征兵适龄年轻人推送伪装的动员辅助软件。该活动通过广告投放引流到网站,诱使用户下载Windows/Android版的“征兵地图”应用。实际应用内置间谍程序,用户安装时需手动关闭Google Play保护并授权敏感权限。安装后,这些恶意软件会收集设备信息、定位和通信数据,以国家动员情报为诱饵,实则窃取目标用户的个人和位置信息,并通过假新闻和评论鼓动反动员言论。此行动同时混合了信息战和恶意软件攻击,意在监控并影响潜在应征者及其支持者。

2025年APT44 Signal二维码攻击:Google安全团队最新报告指出,隶属俄军总参主力部队(GRU)的Sandworm组织(即APT44)正在针对Signal安全通信应用展开攻击。攻击者制作恶意二维码并假扮信息资源或设备配对码,通过社交工程诱导目标扫描,借此将受害者的Signal账号绑定到敌方控制的设备上。成功后,攻击者即可实时同步接收受害者的加密通信内容。值得注意的是,此类二维码绑定攻击已被用于俄军在战场上对缴获设备的间接利用,体现了对安全通信工具的高度关注。

2025年U盘传播恶意软件:据赛门铁克报道,俄罗斯国家支持的黑客组织Gamaredon(又称“Shuckworm”)针对驻乌克兰的某西方国家军事使团发起了攻击,主要通过U盘传播恶意软件。赛门铁克的威胁研究人员指出,此次攻击始于2025年2月,持续至3月,黑客部署了更新版本的GammaSteel信息窃取恶意软件以窃取数据。

上述各案例重点信息汇总如下:

“消费技术军用”的脆弱性与风险

现代战争中,各国军队对民用消费技术的依赖日益加深,但这些技术往往成为高价值攻击目标。首先,各类导航地图、通讯软件等消费级应用在部队中广泛使用,一旦被植入恶意模块,便可轻易窃取敏感情报。此外,娱乐及生活类App也可能泄露作战信息:例如,增强现实手机游戏《精灵宝可梦GO》就因安全隐患而被美国五角大楼禁止在公发手机上使用。

五角大楼曾提醒,部队在执行任务时应避免将手机信号发射塔绑定过近,以免暴露位置;美军营多处设有游戏道馆,也引发了安全注意。其他消费级追踪App同样具风险——2018年有报道指出,健身追踪服务Strava公开的热力图数据暴露了世界多处军营和行动基地的位置及人员跑步路径。

参考链接:

- https://news.drweb.com/show/?i=15006&lng=en&c=5

- https://github.com/DoctorWebLtd/malware-iocs/blob/master/Android.Spy.1292.origin/README.adoc (Android.Spy.1292.origin入侵指标)